智能合约安全系列文章反汇编·上篇

前言

通过上一篇反编译文章的学习,我们对智能合于opcode的反编译有了基础的学习,对于初学者来说,要想熟练运用还得多加练习。本篇我们来一块学习智能合约反汇编,同样使用的是OnlineSolidityDecompiler在线网站,智能合约反汇编对于初学者来说,较难理解,但对于智能合约代码来说,只要能读懂智能合约反汇编,就可以非常清晰的了解到合约的代码逻辑,对审计合约和CTF智能合约都有非常大的帮助

反汇编内容

由于solidity智能合约的opcode经过反汇编后,指令较多,我们本篇分析简明要义,以一段简单合约代码来分析其反汇编后的指令内容

合约源码如下:

?pragma?solidity?^0.4.24;

?contract?Tee?{

?????

?????uint256?private?c;

?????function?a()?public?returns?(uint256)?{?self(2);?}

?????

?????function?b()?public?{?c++;?}

?????function?self(uint?n)?internal?returns?(uint256)?{

?????????

智能合约平台Flare与Atriv达成合作将引入无代码生成式NFT平台:金色财经报道,智能合约平台Flare官方宣布与人工智能数字艺术平台Atriv达成合作,Atriv将会把无代码生成式NFT平台引入Flare Layer 1网络并推动数字艺术家和收藏家加入Flare社区。据悉Atriv将集成State Connector来使用Flare跨链技术,允许用户在Flare区块链铸造NFT但使用其他区块链付款,包括比特币、狗狗币、莱特币等。[2023/6/24 21:56:39]

?????????if?(n?<=?1)?{?return?1;?}

?????????return?n?*?self(n?-?1);

?????}

?}

合约部署后生成的opcode:

?0x6080604052600436106049576000357c0100000000000000000000000000000000000000000000000000000000900463ffffffff1680630dbe671f14604e5780634df7e3d0146076575b600080fd5b348015605957600080fd5b506060608a565b6040518082815260200191505060405180910390f35b348015608157600080fd5b5060886098565b005b60006094600260ab565b5090565b6000808154809291906001019190505550565b600060018211151560be576001905060cd565b60c86001830360ab565b820290505b9190505600a165627a7a7230582003f585ad588850fbfba4e8d96684e2c3fa427daf013d4a0f8e78188d4d475ee80029

波卡生态智能合约平台Moonbeam Network已集成Chainlink喂价:6月15日消息,波卡生态智能合约平台Moonbeam Network已集成Chainlink喂价,如DOT价格等。Moonbeam开发者可以通过Moonbeam的开发者文档在Polkadot上开始使用Chainlink喂价服务,从而构建DeFi和其他用例。(CoinDesk)[2022/6/15 4:29:43]

通过在线网站OnlineSolidityDecompiler反汇编后结果如下:

反汇编分析

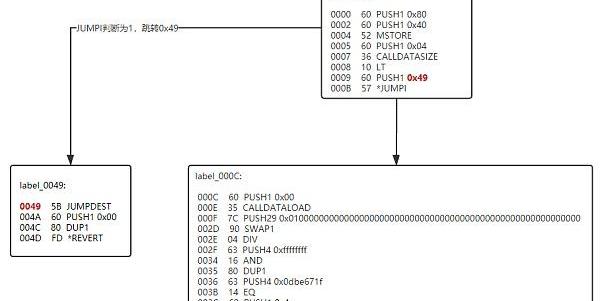

我们从第一部分指令label_0000开始

??0000????60??PUSH1?0x80

??0002????60??PUSH1?0x40

??0004????52??MSTORE

??0005????60??PUSH1?0x04

??0007????36??CALLDATASIZE

??0008????10??LT

??0009????60??PUSH1?0x49

??000B????57??*JUMPI

push指令是将字节压入栈顶,push1-push32依次代表将1字节-32字节推压入栈顶,这里PUSH10x80和PUSH10x40表示将0x80和0x40压入栈顶,故目前栈的布局如下:

dYdX:代理智能合约漏洞事件中共有206134.87美元和1.5 WETH被盗,已全额补偿:12月11日消息,dYdX官方发布了关于11月27日发现的“存款代理”智能合约漏洞的事后分析,包括发生了什么、修复、漏洞赏金,以及对用户的gas费和被盗资金的补偿。对于在此事件中受影响的用户,官方提供的补偿措施如下:

用户gas费补偿:由于这一漏洞,用户产生了额外的gas费用来撤销授权或取回托管资金。我们将向所有因撤销授权产生gas费用的用户发放0.0115 ETH,并向所有因取回托管资金产生gas费用的用户额外发放0.0115 ETH。

偿还被盗资金:总共有206134.87美元和1.5 WETH被盗。我们已经全额补偿了这些损失。此外对于漏洞披露,官方表示感谢并已支付50万美元的漏洞赏金。[2021/12/11 7:32:43]

?1:?0x40

?0:?0x80

MSTORE指令表示从栈中依次出栈两个值arg0和arg1,并把arg1存放在内存的arg0处。目前来说栈中已无数据,这里将0x80存放在内存0x40处。

PUSH10x04将0x04压入栈中,CALLDATASIZE指令表示获取msg.data调用数据,目前栈的布局如下:

?1:?calldata

?0:?0x04

LT指令表示将两个栈顶的值取出,如果先出栈的值小于后出栈的值则把1入栈,反之把0入栈。这里如果calldata调用数据小于0x04字节,就将1入栈;如果calldata调用数据大于等于0x04字节,就将0入栈。目前栈的布局为:0:0或0:1。

智能合约平台Fantom研究人员提出智能合约链下执行和测试解决方案:官方消息,智能合约平台Fantom的研究人员在Usenix2021年度技术会议中,展示了一种专注智能合约链下执行和测试的全新解决方案,其效率将高于现有的解决方案。目前,开发人员测试智能合约需要用三个方案:存档节点、全节点或测试网,其中每一种都可能受到扩展性、速度和存储的限制。为了解决这些问题,Fantom的研究人员提出了一个建立在交易「记录和重放」机制的链下测试环境,开发者就能重放交易,而不依赖于以前的交易和区块链的整个世界状态。在针对900万个区块样本集的测试中,「记录和重放」模型将所需的存储量减少了50%。[2021/7/21 1:07:13]

继续分析,PUSH10x49指令将0x49压入栈顶,目前栈的布局为:

?1:0x49

?0:?0?或者?1

下面一条指令JUMPI指令表示从栈中依次出栈两个值arg0和arg1,如果arg1的值为真则跳转到arg0处,否则不跳转。如果arg1值为1,则指令会跳转到0x49处;如果arg1值为0,则会顺序执行下一条指令。具体执行过程如下:

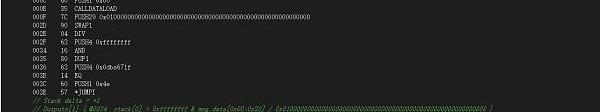

这里我们先来分析顺序执行的内容label_000C,指令如下

??000C????60??PUSH1?0x00

??000E????35??CALLDATALOAD

流动性挖矿项目CORE出现绕过其智能合约转账规则从流动性交易对中撤回资金的情况:流动性挖矿项目 CORE 表示,发现有人从 CORE 流动性交易对中撤回了流动性资金,这违反了 CORE 智能合约的设计初衷。按理来说,撤回流动性资金是非常困难的,需要设置特定的 EVM (以太坊虚拟机)状态,或者在代币合约启动当日可能会有千分之一的机会发生这种情况。本次特例事件应该是一个巧合,CORE 团队此前撰文称,所有转账都必须获得 CORE 转账智能合约的批准,这将阻止从 Uniswap 中提取所有的流动资金,以确保市场稳定性,使代币持有者和挖矿农民在获得竞争性优势。[2020/9/27]

??000F????7C??PUSH29?0x0100000000000000000000000000000000000000000000000000000000

??002D????90??SWAP1

??002E????04??DIV

??002F????63??PUSH4?0xffffffff

??0034????16??AND

??0035????80??DUP1

??0036????63??PUSH4?0x0dbe671f

??003B????14??EQ

??003C????60??PUSH1?0x4e

??003E????57??*JUMPI

目前经过上一步运算栈中布局为空,PUSH10x00指令将0压入栈中。CALLDATALOAD指令接受一个参数,该参数可以作为发往智能合约的calldata数据的索引,然后从该索引处再读取32字节数,由于前一个指令传入的索引值为0,所以这一步指令会弹出栈中的0,将calldata32字节压入栈中。PUSH29指令将29个字节压入栈中。目前栈的布局如下:

?1:0x0100000000000000000000000000000000000000000000000000000000

?0:calldata值

SWAP1指令表示将堆栈顶部元素与之后的第一个元素进行交换,也就是0x0100000000000000000000000000000000000000000000000000000000和calldata值进行交换。接下来DIV指令表示取a//b的值,这里也就是calldata的32字节除29字节,由于除法的运算关系,这里进行除法运算后的字节为4位,估计大家也可以想到,这就是函数标识符4字节。那么目前栈的布局如下:

0:函数标识符4字节

PUSH4指令将0xffffffff压入栈中。AND指令表示将取栈中前两个参数进行AND运算,也就是函数标识符前四位0xffffffff进行AND操作,最终得到前四位的函数标识符及后28位为空补0的数值。下一条指令DUP1表示复制当前栈中第一个值到栈顶,目前栈中布局如下:

1:调用参数中的函数标识符?0:调用参数中的函数标识符

下一个指令PUSH4指令继续将函数标识符0x0dbe671f压入栈中,这里的标识符为a()函数,函数标识符我们可以在https://www.4byte.directory/在线网站查看。目前栈中布局如下:

2:0x0dbe671f?1:调用参数中的函数标识符?0:调用参数中的函数标识符

EQ指令表示取两个栈顶值,如果两值相等就将1入栈,反之将0入栈。下一步PUSH1将0x4e压入栈顶。之后JUMPI指令从栈中依次出栈两个值arg0和arg1,如果arg1的值为真则跳转到arg0处,否则不跳转。目前栈中布局如下:

2:0x4e?1:1?或?0??0:调用参数中的函数标识符

从前面三个指令可看出,EQ对函数标识符进行判断后,下一步压入0x4e是为了JUMPI进行判断并跳转。也就是说如果EQ判断a()函数标识符相等,JUMPI执行后就会跳转到0x4e的偏移位置;反之如果EQ判断a()函数标识符不相等,JUMPI执行后就会顺序执行下一条语句。目前栈中布局如下:

0:调用参数中的函数标识符

具体执行过程如下:

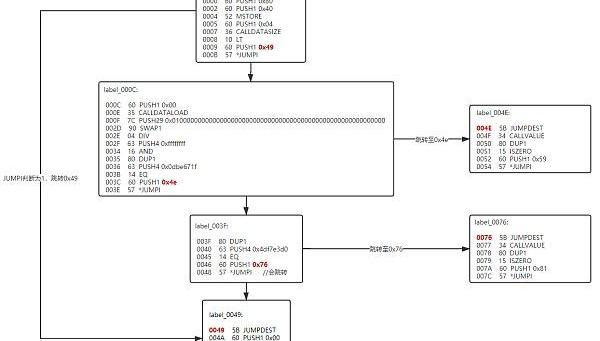

目前我们对label_0000和label_000C已进行分析,从上图来看,该流程中除了顺序执行外,label_0000处0x49,label_003F处0x76和label_000C处0x4e都有相应的跳转条件。本篇我们继续分析顺序执行部分指令。首先来看第一部分label_003F:

?003F????80??DUP1?0040????63??PUSH4?0x4df7e3d0?0045????14??EQ?0046????60??PUSH1?0x76?0048????57??*JUMPI

由于目前栈中只有一条数据

DUP1指令表示复制栈中第一个值到栈顶。PUSH4指令将0x4df7e3d0函数标识符压入栈顶,这里函数标识符代表b()函数,故目前栈中布局如下:

2:0x4df7e3d0?1:调用参数中的函数标识符?0:调用参数中的函数标识符

接下来三个指令会进行栈中值进行运算和偏移量跳转设置,EQ指令把栈顶的两个值出栈,如果0x4df7e3d0和调用参数中的函数标识符相等则把1入栈,否则把0入栈。PUSH1指令将偏移量0x76压入栈中。JUMPI指令从栈中依次出栈两个值:0x76和EQ指令判断的值,如果EQ指令判断的值为真则跳转到0x76处,否则按顺序执行不跳转。故目前栈中布局如下:

2:0x76?1:1?或?0??0:调用参数中的函数标识符

我们假设EQ指令判断的值为0,那么通过JUMPI指令条件判断后,会按照顺序继续执行下一条指令。执行后,栈中依然只有一条指令。

我们继续进行顺序执行,label_0049:

?0049????5B??JUMPDEST?004A????60??PUSH1?0x00?004C????80??DUP1?004D????FD??*REVERT

JUMPDEST指令在该上下文中表示跳转回来,也就是label_0000处0x49的跳转。之后的两条指令PUSH1和DUP1总体意思为将0压入栈顶并复制,没有实际意义。REVERT指令则表示并未有函数签名匹配,从而停止执行,回滚状态。

总结

由于反汇编内容过多,我们分为两篇分享给大家,本篇我们对反汇编的内容进行了详细讲解,下篇我们将会继续分析并串联所有指令,梳理代码逻辑。

来源:金色财经

比特币晚间多次回踩19250,未能破位,随后引起反弹,我们晚间连续三次回踩做多,均大获全胜完成收割完美出局!接下深夜比特币操作上依旧看回调多顺势跟多即可.

英国一家投资管理公司将比特币纳入其投资组合,凸显了机构向数字资产的转变。RufferInvestmentCompanyLimited是一家在伦敦证券交易所上市的投资管理公司,该公司公布了其新的比.

由KKR.DEX基金会主办的“K临蓉城·K爆财富”KKR2020年度数字资产交易区行业峰会暨KKR.

市场顺势万变,思路不能局限性,也要灵活多变,落袋为安是目的!这个市场庄家打的就是技术面,玩的是心理市场,当你被市场趋势产生迷茫时,努力学习,为下一次操作打基础,当你对于市场没有自信的时候.

在接触区块链行业5年后,苹果联合创始人沃兹正式开启了区块链创业,这令外界看到了区块链技术在现实场景落地的更多可能性,凭借其身份为区块链行业带来更多关注度与认可度.

以太坊挖矿手续费太贵,对于大多数小额资金的用户来说,太不划算,挖矿赚的钱还不够支付手续费,不可否认,目前对于大户,以太坊挖矿还是比较有优势的.