作者:EoceneResearch

概述

在区块链上具有通缩机制的代币最近经常受到攻击。本文将讨论并分析代币令牌受到攻击的原因,并给出相应的防御方案。

在代币中实现通缩机制通常有两种方式,一种是燃烧机制,另一种是反射机制。下面我们将分析这两种实现方式可能存在的问题。

燃烧机制

通常,具有燃烧机制的代币将在其_transfer函数中实现燃烧的逻辑。有时候会存在发送者承担手续费的情况。在这种情况下,接收方收到的代币数量不会发生变化,但发送方需要支付更多代币,因为其需要承担手续费。下面是一个简单的例子:

function_transfer(addresssender,addressrecipient,uint256amount)internalvirtualreturns(bool){

require(_balances>=amount,"ERC20:transferamountexceedsbalance");

require(sender!=address(0),"ERC20:transferfromthezeroaddress");

require(recipient!=address(0),"ERC20:transfertothezeroaddress");

burnFee=amount*burnFeeRate;

_balances-=amount;

_burn(sender,burnFee);

_balances+=amount;

}

然后我们讨论这种情况下可能存在的风险。

如果单看代币合约,我们会发现这种写法其实没有什么问题,但是区块链中有很多复杂的情况,需要我们考虑很多方面。

REALLY宣布完成1800万美元种子轮融资:金色财经报道,去中心化移动网络服务商REALLY宣布完成1800 万美元种子轮融资,Polychain领投,Floodgate创始合伙人Mike Maples Jr.和其他战略合作伙伴参投。据悉,REALLY 将推出由去中心化移动网络 (DeWi) 提供支持的新电话服务。[2023/3/1 12:35:07]

通常,为了让代币有价格,项目方会在Uniswap、Pancakeswap等去中心化交易所为代币添加流动性。

其中,在Uniswap中,有一个函数skim,它会将流动性池中两种代币的余额和储备金的差值转移给调用方,以平衡余额和储备金:

functionskim(addressto)externallock{

address_token0=token0;//gassavings

address_token1=token1;//gassavings

_safeTransfer(_token0,to,IERC20(_token0).balanceOf(address(this)).sub(reserve0));

_safeTransfer(_token1,to,IERC20(_token1).balanceOf(address(this)).sub(reserve1));

}

此时发送方变成了流动性池,当调用_transfer时,流动性池中的代币将被部分销毁,导致代币价格部分上涨。

攻击者利用此特性将代币直接转入流动性池中,然后调用skim函数转出,然后多次重复此操作,导致流动性池中大量代币被燃烧,价格也随之飙升,最后卖出代币获利。

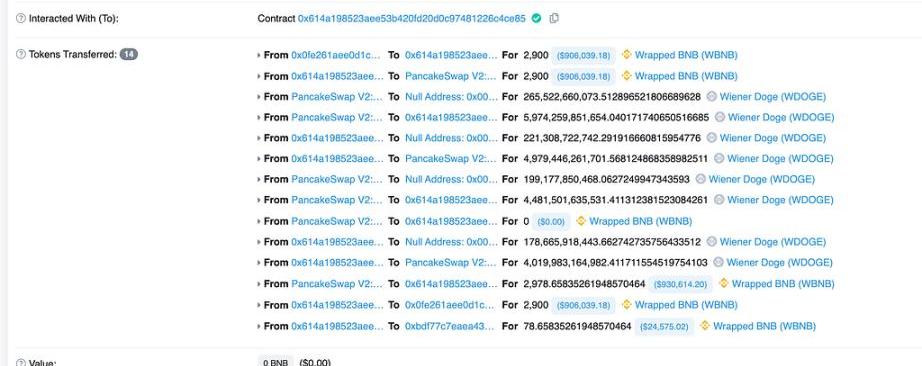

一个真实的攻击案例,winnerdoge(WDOGE)?:

12月数字资产投资产品平均每周净流出950万美元:12月30日消息, 据 CryptoCompare 数据,12 月的基金提款大幅增加,数字资产投资产品平均每周净流出达 950 万美元,为 2022 年 6 月以来最高,可能是受到 FTX 的影响以及对 Binance 等交易所安全性的担忧。[2022/12/30 22:17:10]

function_transfer(addresssender,addressrecipient,uint256amount)internalvirtualreturns(bool){

require(_balances.amount>=amount,"ERC20:transferamountexceedsbalance");

require(sender!=address(0),"ERC20:transferfromthezeroaddress");

require(recipient!=address(0),"ERC20:transfertothezeroaddress");

if(block.timestamp>=openingTime&&block.timestamp<=closingTime)

{

_balances.amount-=amount;

_balances.amount+=amount;

emitTransfer(sender,recipient,amount);

}

else

{

uint256onePercent=findOnePercent(amount);

uint256tokensToBurn=onePercent*4;

今日恐慌与贪婪指数为22,恐慌程度小幅降低:金色财经报道,今日恐慌与贪婪指数为22(昨日为20),恐慌程度小幅降低,等级仍为极度恐慌。注:恐慌指数阈值为0-100,包含指标:波动性(25%)+市场交易量(25%)+社交媒体热度(15%)+市场调查(15%)+比特币在整个市场中的比例(10%)+谷歌热词分析(10%)。[2022/11/26 20:47:07]

uint256tokensToRedistribute=onePercent*4;

uint256toFeeWallet=onePercent*1;

uint256todev=onePercent*1;

uint256tokensToTransfer=amount-tokensToBurn-tokensToRedistribute-toFeeWallet-todev;

?

_balances.amount-=amount;

_balances.amount+=tokensToTransfer;

_balances.amount+=toFeeWallet;

_balances.amount+=todev;

if(!_balances.exists){

_balanceOwners.push(recipient);

_balances.exists=true;

}

redistribute(sender,tokensToRedistribute);

_burn(sender,tokensToBurn);

emitTransfer(sender,recipient,tokensToTransfer);

WazirX CEO:Binance运营WazirX的加密货币对并处理加密货币提款:金色财经报道,WazirX首席执行官Nischal Shetty在社交媒体上称,关于WazirX和Binance的事实是:WazirX被Binance收购,Zanmai Labs是一个印度实体,由我和我的联合创始人拥有。Zanmai Labs获得了Binance的许可,可以在WazirX中运营印度卢比和加密货币的交易对。Binance运营加密货币对,处理加密货币提款。你可以通过访问WazirX的TOS来检查这一事实。

此外,Binance拥有WazirX域名、Binance拥有AWS服务器的根访问权、Binance拥有所有的加密货币资产、Binance拥有所有的加密货币利润,不要混淆Zanmai和WazirX。

此前消息,Binance创始人CZ表示,Binance未持有WazirX股份,仅提供钱包支持等服务。[2022/8/6 12:05:54]

}

returntrue;

}

在WDOGE合约的_transfer函数中,当block.timestamp>closingTime时,进入else循环。在代码第21行中,转账金额从发送方的余额中扣除,在代码第31行中,发送方又被燃烧了tokensToBurn数量的代币。攻击者利用这种手续费的机制,通过上述的攻击方式窃取流动性池中的所有价值代币(WBNB)。

反射机制

在反射机制中,用户每次交易都会收取手续费,用于奖励持有代币的用户,但不会触发转账,只是单纯修改一个系数。

在这个机制中,用户有两种类型的代币数量,tAmount和rAmount。tAmount为实际代币数量,rAmount为反映后的代币数量,比率为tTotal/rTotal,一般的代码实现如下:

Bitget交易所计划在未来六个月内将员工人数增加至1000人:6月24日消息,Bitget交易所计划在未来六个月内扩大招聘计划,将员工人数翻倍增加至1000人,主要招聘的岗位包括产品开发和客户服务。本次扩招是为了满足快速增长的市场需求。

Bitget董事总经理Gracy Chen评论说:“我们的衍生品交易量在2022年3月达到了86.9亿美元的历史新高。在过去的12个月中,我们的交易量增长了十倍以上。”

据悉,Bitget创立于2018年,是一家总部位于新加坡的数字资产交易平台。2021年初Bitget团队约有150名员工,到2022年年中,该团队规模扩大了两倍。(PR Newswire)[2022/6/24 1:28:54]

functionbalanceOf(addressaccount)publicviewoverridereturns(uint256){

if(_isExcluded)return_tOwned;

returntokenFromReflection(_rOwned);

}

functiontokenFromReflection(uint256rAmount)publicviewreturns(uint256){

require(rAmount<=_rTotal,"Amountmustbelessthantotalreflections");

uint256currentRate=_getRate();

returnrAmount.div(currentRate);

}

function_getRate()privateviewreturns(uint256){

(uint256rSupply,uint256tSupply)=_getCurrentSupply();

returnrSupply.div(tSupply);

}

反射机制的代币中一般有一个叫做deliver的函数,会销毁调用者的代币,降低rTotal的值,所以比率会增加,其他用户反射后的代币数量也会增加:

functiondeliver(uint256tAmount)public{

addresssender=_msgSender();

require(!_isExcluded,"Excludedaddressescannotcallthisfunction");

(uint256rAmount,,,,,)=_getValues(tAmount);

_rOwned=_rOwned.sub(rAmount);

_rTotal=_rTotal.sub(rAmount);

_tFeeTotal=_tFeeTotal.add(tAmount);

}

攻击者注意到这个函数,并用它来攻击相应的Uniswap?的流动性池。

那他该如何进行利用呢?同样从Uniswap的skim?函数开始:

functionskim(addressto)externallock{

address_token0=token0;//gassavings

address_token1=token1;//gassavings

_safeTransfer(_token0,to,IERC20(_token0).balanceOf(address(this)).sub(reserve0));

_safeTransfer(_token1,to,IERC20(_token1).balanceOf(address(this)).sub(reserve1));

}

Uniswap中reserve是储备金,与token.balanceOf(address(this))不同。

攻击者先调用deliver函数销毁自己的代币,导致rTotal的值减少,比率随之增加,所以反射后的代币的值也会增加,token.balanceOf(address(this))也会相应变大,与reserve?的值出现了差距。

因此,攻击者可以通过调用skim函数转出数量为两者之间差值的代币从而进行获利。

Attacker:token.deliver

rtotal:decrease

rate:increase

tokenFromReflection:increase

balanceOf:increase->token.balanceOf(address(this))>reserve

Attacker:pair.skim

token.balanceOf(address(this))>reserve

token.transfer

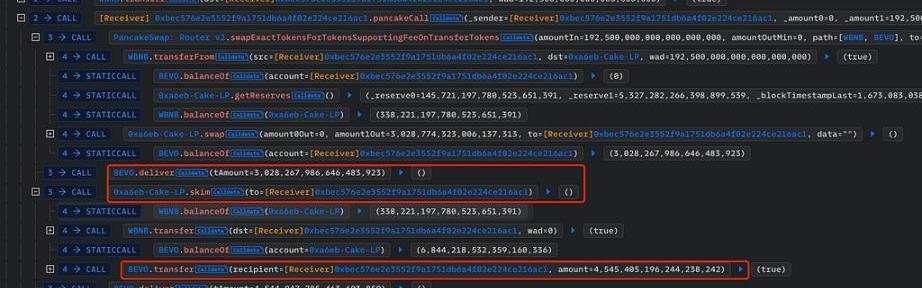

一个真实的攻击案例,BEVONFTArtToken(BEVO):

而当代币合约中存在burn函数时,存在了另外一种相似的攻击手法:

functionburn(uint256_value)public{

_burn(msg.sender,_value);

}

function_burn(address_who,uint256_value)internal{

require(_value<=_rOwned);

_rOwned=_rOwned.sub(_value);

_tTotal=_tTotal.sub(_value);

emitTransfer(_who,address(0),_value);

}

当用户调用burn函数时,自己的代币会被销毁,同时tTotal的值会减少,所以比率会降低,对应的反射后的代币数量也会减少,所以在此时流动性池的代币的数量也会减少,从而代币的价格会上涨。

攻击者利用这个特性通过多次调用burn函数来减少tTotal的值,然后调用流动性池的sync函数同步reserve和balances。最后,流动性池中的代币大幅减少,价格飙升。然后攻击者出售代币以获取利润。

Attacker:token.burn

tTotal:decrease

rate:decrease

tokenFromReflection:decrease

balanceOf:decrease

Attacker:pair.sync

token.balanceOf(address(this))>reserve

token.transfer

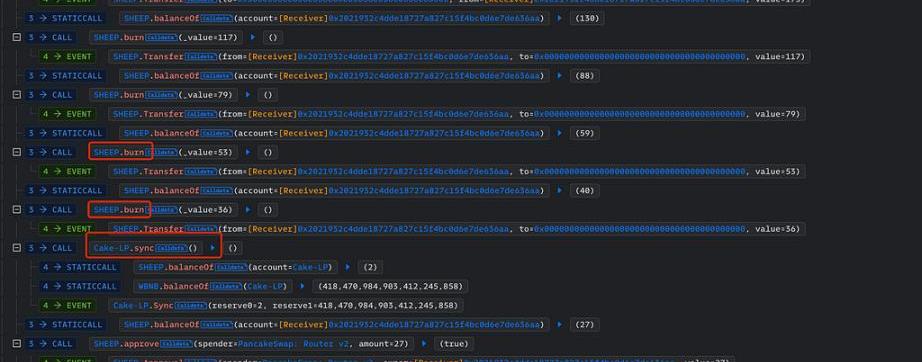

一个真实的攻击案例,SheepToken(SHEEP):

防御方案

通过解读针对燃烧机制和反射机制代币的攻击手法,不难发现攻击者攻击的核心点是操纵流动性池的价格,因此将流动性池的地址加入白名单,不涉及代币的销毁,不参与代币的反射机制,可以避免此类攻击。

总结

本文分析了通缩机制代币的两种实现机制以及针对这两种机制的攻击手段,最后给出了相应的解决方案。在编写合约时,项目方必须考虑代币与去中心化交易所结合的情况,以避免此类攻击。

标签:RESTOKENTOKETOKDoge Your Own ResearchSaint TokenBancor Governance TokenDinger Token

作者:GridexProtocol去中心化金融(DeFi)社区一直在寻找一种有效的完全链上现货订单簿解决方案,以规避与自动做市商(AMM)交易相关的高滑点和无常损失风险.

撰文:《Web3数据存储的星辰大海——深度解读Greenfield白皮书》,?sukie.eth数据是未来世界的「石油」,对于任何国家和个人来讲都是一种宝贵的资产.

据BitKeep发布公告称,针对此前729APK安装包遭黑客劫持导致部分用户资金被盗的事件,BitKeep已提前垫付用户损失并完成首批打款.

作者:Cookie,律动BlockBeats在比特币NFT「开荒进行时」:Ordinals协议、FOMO和争论一文中,笔者向大家介绍了当前比特币NFT的交易难题——没有交易市场,全凭OTC.

作者:康水跃,FoxTech与WayNetwork创始人、丹阳投资董事长前言:zkRollup属于Layer2赛道,旨在解决以太坊拥堵问题;zkOmnichain则属于Layer0赛道.

原文作者:WinterSoldierxz原文来源:Twitter编译:JamesX,MarsBit ??? @DeFi_Cheetah是我最尊敬的DeFi分析师之一.