我们最近发现了一种新型的网络钓鱼技术,可用于在连接的去中心化应用身份方面误导受害者。我们将这种新型的网络钓鱼技术命名为ModalPhishing。攻击者可以向移动钱包发送伪造的虚假信息冒充合法的DApp,并通过在移动钱包的模态窗口中显示误导性信息来诱受害者批准交易。这种网络钓鱼技术正在广泛使用。我们与相应的组件开发人员进行了沟通,并确认他们将发布新的验证API以降低该风险。什么是ModalPhishing?

在CertiK对移动钱包的安全研究中,我们注意到Web3.0货币钱包的某些用户界面元素可以被攻击者控制用来进行网络钓鱼攻击。我们将这种钓鱼技术命名为ModalPhishing,因为攻击者主要针对加密钱包的模态窗口进行钓鱼攻击。模态是移动应用程序中经常使用的UI元素。模态通常显示在应用程序主窗口顶部。这样的设计通常用于方便用户执行快速操作,如批准/拒绝Web3.0货币钱包的交易请求。Web3.0货币钱包上的典型模态设计通常提供供用户检查签名等请求的必要信息,以及批准或拒绝请求的按钮。

加密互联网服务提供商World Mobile在Google Play上线:金色财经报道,美国、英国、加拿大和澳大利亚的Android用户现在可以在Google Play上下载World Mobile。World Mobile还与区块链人工智能公司Singularity NET合作,帮助提供客户服务和信用延期。

World Mobile的平台旨在为用户提供“专用于基于Cardano区块链构建的代币”的非托管钱包,其中包括该公司自己的WMT代币。此外,该公司补充说,用户可以使用World Mobile应用程序将美元和欧元兑换成WMT代币。[2023/8/22 18:15:55]

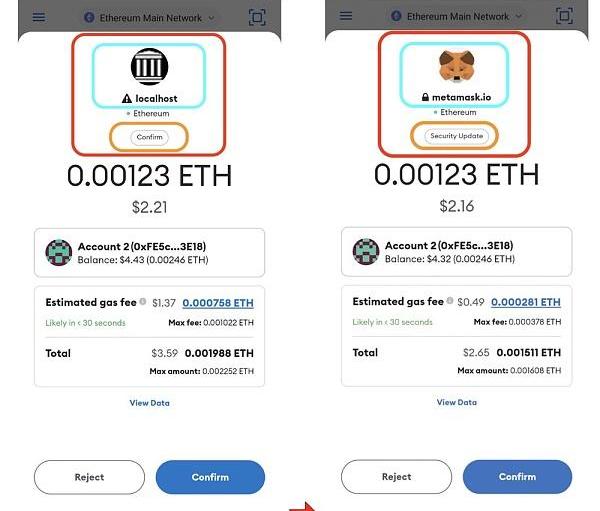

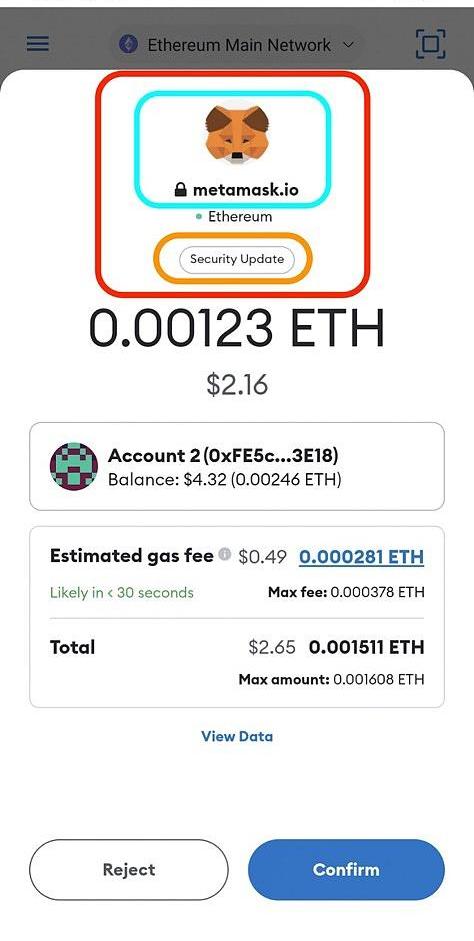

真实交易批准模式与网络钓鱼交易批准模式对比在上方截图中,我们展示了Metamask上一个常规的交易审批模态窗口是如何出现的。当一个新的交易请求被连接的去中心化应用程序初始化时,钱包会展示一个新的模态窗口,并要求用户进行人工确认。如上图左侧所示,模态窗口通常包含请求者的身份,如网站地址、图标等。如Metamask这样的一些钱包也会显示有关请求的关键信息,在实例中我们看到一些UI元素被标记为“Confirm”,以提示用户这是一个常规的交易请求。然而,这些用户界面元素可以被攻击者控制以进行ModalPhishing攻击。在右侧的截图中,我们可以看到攻击者可以更改交易细节,并将交易请求伪装成来自“Metamask”的“SecurityUpdate”请求,以诱使用户批准。如截图所示,攻击者可以操纵多个UI元素。因此我们将在本文中为大家分享两个典型案例,并确定那些可被攻击者控制的UI元素。详细信息如下:①如果使用WalletConnect协议,攻击者可以控制DApp信息UI元素。②攻击者可以控制某些钱包应用中的智能合约信息UI元素。

僵尸游戏Zombie World Z完成近200万美元私募融资:12月14日消息,BSC上僵尸游戏Zombie World Z完成近200万美元私募融资,BSC Station、SPARK DC、Onebit Ventures、Basics capital、X21、ZBS Capital、Top7ico、Kingdomstarter、TITAN Ventures、VBC ventures、BSC.NEWS、CRYPTORANK、Tokensuite、TCVN、GAGARIN CRYPTO、Cryptofamily、JLAUNCHPAD、G. Crypto、Daku等参投。(PR News Wire)[2021/12/14 7:37:53]

攻击者控制的Modal和相关的信息源示例示例①:通过WalletConnect进行DApp钓鱼攻击WalletConnect协议是一个广受欢迎的开源协议,用于通过二维码或深度链接将用户的钱包与DApp连接。用户可以通过WalletConnect协议将他们的钱包与DApp连接起来,然后与该协议进行进行交易或转账。在Web3.0货币钱包和DApp之间的配对过程中,我们注意到Web3.0货币钱包会展示一个模态窗口,显示传入配对请求的元信息——包括DApp的名称,网站地址,图标和描述。Web3.0钱包展示的这些信息和方式根据DApp名称、图标和网站地址不同而变化,以供用户查看。但是这些信息是DApp提供的,钱包并不验证其所提供信息是否合法真实。比如在网络钓鱼攻击中,某雷碧可以假称为某雪碧,而后在用户发起交易请求之前诱用户与其连接。小伙伴们可以复制链接到浏览器查看CertiK为此做的一个小测试。在该视频中,CertiK展示了攻击者是如何「欺瞒」UniswapDApp的——攻击者声称自己是UniswapDApp,并连接Metamask钱包,以此用户批准传入的交易。在配对过程中,钱包内显示的模态窗口呈现了合规UniswapDApp的名称、网站网址和网站图标。由于网址中使用了https方案,所以还显示了一个挂锁图标,这样显得模态窗口更为逼真和合法了。在配对过程中,只要受害者想在假Uniswap网站上进行交易操作,攻击者就可以替换交易请求参数来窃取受害者的资金。请注意,虽然不同的钱包上的模态设计不同,但攻击者是始终可以控制元信息的。下图展示了当我们将ZenGo和1Inch钱包连接到钓鱼网站的DApp时,配对批准模式的样子。

声音 | Barrick Gold COO:不认为加密货币是黄金的竞争对手,加密货币可能是零:加拿大金矿公司巴里克黄金(Barrick Gold)首席运营官Catherine Raw日前表示:“我不认为加密货币是黄金的竞争对手。黄金的有形特性使其具有特殊的地位。所以它总是有价值的,不管价格是多少,但总不会是零。而加密货币却可能是零,这就是区别。” (fortune)[2019/9/18]

ModalPhishing:连接到Zengo和1Inch钱包的虚假DApp现在我们知道了配对和交易模态窗口可以被攻击者操纵,这样的攻击可以被用来让用户相信交易请求来自合法的DApp。如下方截图所示,我们创建了一个自称是“Metamask”的虚假DApp,并启动了一个钓鱼智能合约。攻击者可以在交易批准模态中冒充Metamask或Uniswap的DApp。

动态 | 甲骨文与World Bee Project达成合作,以通过区块链技术对蜂蜜溯源:据Blokt报道,跨国软件公司甲骨文(Oracle)近期与World Bee Project达成合作,展示了区块链技术的新环保用例。双方将利用云计算帮助跟踪的蜂巢健康状况,并共同探索分布式账本技术(DLT)在环境保护方面的潜力。[2019/7/4]

如上例所示,被大规模使用的WalletConnect协议并未验证配对的DApp信息的合法性。被操纵的元信息被钱包应用程序进一步使用并呈现给用户,这可以被用来进行ModalPhishing。作为一个潜在的解决方案,WalletConnect协议可以提前验证DApp信息的有效性和合法性。WalletConnect的开发人员已经承认了知晓这个问题,并正在研究相关解决方案。示例②:通过MetaMask进行智能合约信息网络钓鱼你可能已经注意到,在Metamask批准模态的图标或网站名称下,有另一个视图,显示了一个不固定的字符串例如“Confirm”或“UnknownMethod”。这个UI元素是由Metamask设计的,用于识别相应的交易类型。在呈现交易批准模态时,Metamask会读取智能合约的签名字节,并使用链上方法注册表查询相应的方法名称,如以下代码所示。然而,这也会在模态上创建另一个可以被攻击者控制的UI元素。

动态 | EOS竞猜游戏HiGold Game遭随机数攻击:今天中午,11:57至12:01之间,PeckShield安全盾风控平台DAppShield监测到黑客向EOS竞猜类游戏HiGold Game发起连续攻击,已实现获利。针对异常获利情况,PeckShield安全人员随即和项目方取得联系,及时暂停了游戏合约,避免了进一步资产损失。PeckShield安全人员在此提醒,开发者应在合约上线前做好安全测试,特别是要排除已知攻击手段的威胁,必要时可寻求第三方安全公司协助,帮助其完成合约上线前攻击测试及基础安全防御部署。[2019/7/3]

MetaMask源码通过签名字节读取智能合约的函数名称

MetaMask的智能合约方法名称说明我们可以看到Metamask上有一个交易请求模态,其被标记为“SecurityUpdate”。攻击者建立了一个钓鱼智能合约,其有一个SecurityUpdate具备支付函数功能,并允许受害者将资金转入该智能合约。攻击者还使用SignatureReg将方法签名注册为人类可读的字符串“SecurityUpdate”中。如前所述,当Metamask解析这个钓鱼智能合约时,它使用函数签名字节查询相应的函数方法,并在批准模态中呈现给用户。从这个智能合约的交易可以看出,这个特定的钓鱼智能合约已经运行了200多天。

钓鱼交易批准模态在上面的例子中,我们展示了钱包上与智能合约信息相关的UI元素是如何被钓鱼攻击者操纵的。虽然我们在这里以Metamask为例,但其他钱包也可能存在类似的漏洞。钱包应用的开发者应该时刻注意监测那些会向用户呈现的内容,并采取预防措施过滤掉可能被用于网络钓鱼攻击的词语。写在最后

在本文中,我们为大家展示了Web3.0货币钱包上不应盲目信任的常见UI组件——模态窗口。模态窗口中的某些UI元素可以被攻击者操纵,以创造出非常「真实且有说服力」的钓鱼陷阱。因此,我们将这种新的网络钓鱼技术命名为ModalPhishin。这种攻击发生的根本原因是钱包应用程序没有彻底验证所呈现的UI元素的合法性。例如,钱包应用程序直接信任来自WalletConnectSDK的元数据,并将其呈现给了用户。WalletConnectSDK也并不验证传入的元数据,这在某些情况下使得呈现的元数据可以被攻击者控制。在Metamask中,我们可以看到类似的攻击原理也被攻击者滥用,在模态窗口中显示欺诈性的智能合约函数方法名称。总体而言,我们认为钱包应用程序的开发者应该始终假设外部传入的数据是不可信的。开发者应该仔细选择向用户展示哪些信息,并验证这些信息的合法性。除此之外,用户也应通过对每个未知的交易请求保持怀疑的态度来守好自己安全上的「一亩三分地」。

标签:DAPAPPDAPPMETDappatoz数字钱包app下载手机版Dapp Tokenmethylethylketone

昨日,Layer1公链Berachain宣布完成了4200万美元融资,其联创SmokeytheBera撰写关于「Berachain发展至今」的文章,BlockBeats编译如下:大约一年半以前.

ZenGo是一个使用多方计算技术的安全Web3钱包。最近,CertiK的SkyFall团队对众多移动钱包进行了彻底的审计和研究,发现ZenGo的MPC解决方案提供了比普通移动钱包更强大的安全防御.

摘要 2023年加密市场从去年的深熊里大幅反弹,很多人可能还未来的及‘上车’,此时对比资产净值仍有5折左右折价的Grayscale信托份额显得格外有吸引力;基于以太坊Web3核心基础设施的地位.

关键数据 Filecoin存储市场在2023年第一季度持续增长,活跃存储交易提议比去年同期增长75%。存储容量比去年同期下降13%,而存储利用率比去年同期上升105%.

Arbitrum近期的空投无疑又一次成就了币圈的“造富”神话,如果与Optimism在去年5月底进行的第一轮空投相比,Arbitrum此次空投的“造富”效应如何?至今.

回顾近期行情,比特币重返3万美元,带领市场向上,一众热门山寨轮番表演。热门标的中,OP、BLUR、ARB由Wintermute做市,CFX、MASK、ACH背后则有DWFLabs的身影,甚至有有.