编者按:本文来自慢雾科技,Odaily星球日报授权转载。

据慢雾区情报,以太坊DeFi平台Lendf.Me遭受重入漏洞攻击。慢雾安全团队在收到情报后随即对此次攻击事件展开分析,并快速定位了问题所在。据慢雾科技反(AML)系统初步统计分析,Lendf.Me被攻击累计的损失约24,696,616美元,具体盗取的币种及数额为:WETH:55159.02134,WBTC:9.01152,CHAI:77930.93433,HBTC:320.27714,HUSD:432162.90569,BUSD:480787.88767,PAX:587014.60367,TUSD:459794.38763,USDC:698916.40348,USDT:7180525.08156,USDx:510868.16067,imBTC:291.3471之后攻击者不断通过1inch.exchange、ParaSwap、Tokenlon等DEX平台将盗取的币兑换成ETH及其他代币。以下是详细分析过程:

慢雾:上周Web3安全事件中总损失约1996.3万美元:金色财经报道,据慢雾区块链被黑档案库统计,2023年8月14日至8月20日,共发生安全事件10起,总损失约1996.3万美元。具体事件:

8月14日,Hexagate发推表示,过去几天单个MEV Bot被利用了约20万美元。以太坊上Zunami Protocol协议遭遇价格操纵攻击,损失1,179个ETH(约220万美元)。

8月15日,以太坊扩容解决方案Metis官方推特账号被盗。Sei Network官方Discord服务器遭入侵。Base生态项目RocketSwap遭遇攻击,攻击者窃取了RCKT代币,将其转换为价值约86.8万美元的ETH并跨链到以太坊。

8月16日,借贷协议SwirlLend团队从Base盗取了约290万美元的加密货币,从Linea盗取了价值170万美元的加密货币。BAYC推出的链上许可申请平台Made by Apes的SaaSy Labs APl存在一个问题,允许访问MBA申请的个人详细信息。

8月18日,DeFi借贷协议Exactly Protocol遭受攻击,损失超7,160枚ETH(约1204万美元)。

8月19日,Cosmos生态跨链稳定币协议Harbor Protocol被利用,损失42,261枚LUNA、1,533枚CMDX、1,571枚stOSMO和18,600万亿枚WMATIC。

8月20日,衍生品市场Thales发布公告称,一名核心贡献者的个人电脑/Metamask遭到黑客攻击,一些充当临时部署者(2.5万美元)或管理员机器人(1万美元)的热钱包已被攻破。[2023/8/21 18:13:42]

攻击细节

慢雾:Grafana存在账户被接管和认证绕过漏洞:金色财经报道,据慢雾消息,Grafana发布严重安全提醒,其存在账户被接管和认证绕过漏洞(CVE-2023-3128),目前PoC在互联网上公开,已出现攻击案例。Grafana是一个跨平台、开源的数据可视化网络应用程序平台,用户配置连接的数据源之后,Grafana可以在网络浏览器里显示数据图表和警告。Grafana根据电子邮件的要求来验证Azure Active Directory账户。在Azure AD上,配置文件的电子邮件字段在Azure AD租户之间是不唯一的。当Azure AD OAuth与多租户Azure AD OAuth应用配置在一起时,这可能会使Grafana账户被接管和认证绕过。其中,Grafana>=6.7.0受到影响。加密货币行业有大量平台采用此方案用来监控服务器性能情况,请注意风险,并将Grafana升级到最新版本。[2023/6/25 21:58:31]

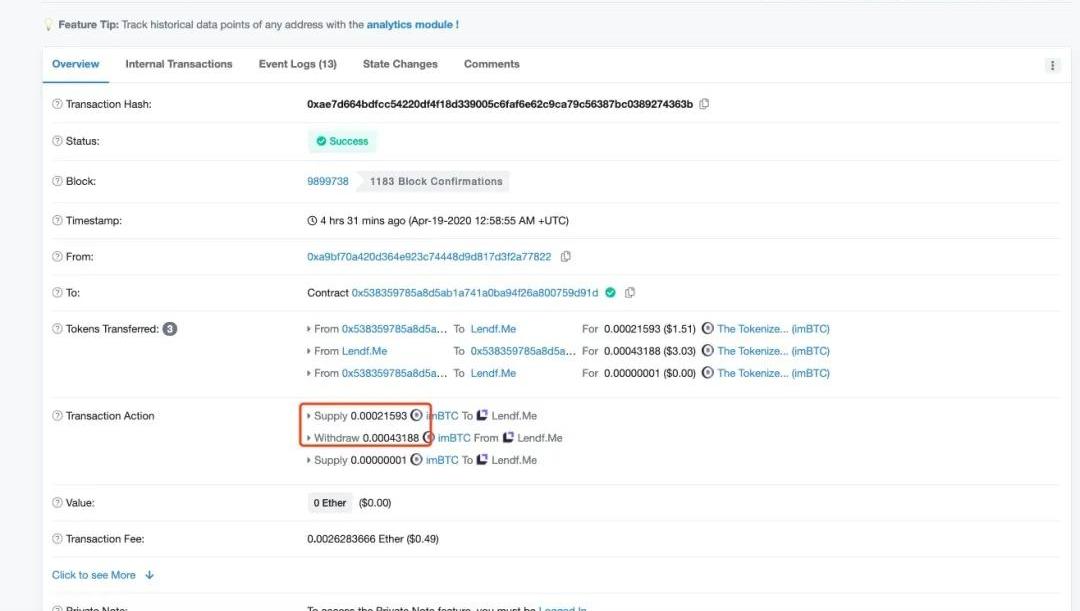

本次对Lendf.Me实施攻击的攻击者地址为0xa9bf70a420d364e923c74448d9d817d3f2a77822,攻击者通过部署合约0x538359785a8d5ab1a741a0ba94f26a800759d91d对Lendf.Me进行攻击。通过在Etherscan上查看攻击者的其中一笔交易:https://etherscan.io/tx/0xae7d664bdfcc54220df4f18d339005c6faf6e62c9ca79c56387bc0389274363b

慢雾:Lendf.Me攻击者刚归还了126,014枚PAX:慢雾安全团队从链上数据监测到,Lendf.Me攻击者(0xa9bf70a420d364e923c74448d9d817d3f2a77822)刚向Lendf.Me平台admin账户(0xa6a6783828ab3e4a9db54302bc01c4ca73f17efb)转账126,014枚PAX,并附言\"Better future\"。随后Lendf.Me平台admin账户通过memo回复攻击者并带上联系邮箱。此外,Lendf.Me攻击者钱包地址收到一些受害用户通过memo求助。[2020/4/20]

我们发现,攻击者首先是存入了0.00021593枚imBTC,但是却从Lendf.Me中成功提现了0.00043188枚imBTC,提现的数量几乎是存入数量的翻倍。那么攻击者是如何从短短的一笔交易中拿到翻倍的余额的呢?这需要我们深入分析交易中的每一个动作,看看究竟发生了什么。通过把该笔交易放到bloxy.info上查看,我们能知道完整的交易流程

慢雾:Let's Encrypt软件Bug导致3月4日吊销 300 万个证书:Let's Encrypt由于在后端代码中出现了一个错误,Let's Encrypt项目将在撤销超过300万个TLS证书。详情是该错误影响了Boulder,Let's Encrypt项目使用该服务器软件在发行TLS证书之前验证用户及其域。慢雾安全团队提醒:数字货币行业有不少站点或内部系统为安全目的而使用 Let's Encrypt 自签证书,请及时确认是否受到影响。如有影响请及时更新证书,以免造成不可预知的风险。用户可查看原文链接在线验证证书是否受到影响。[2020/3/4]

通过分析交易流程,我们不难发现攻击者对Lendf.Me进行了两次supply()函数的调用,但是这两次调用都是独立的,并不是在前一笔supply()函数中再次调用supply()函数。紧接着,在第二次supply()函数的调用过程中,攻击者在他自己的合约中对Lendf.Me的withdraw()函数发起调用,最终提现。

声音 | 慢雾:ETC 51%双花攻击所得的所有ETC已归还完毕:据慢雾区消息,ETC 51%攻击后续:继Gate.io宣称攻击者归还了价值10万美金的ETC后,另一家被成功攻击的交易所Yobit近日也宣称收到了攻击者归还的122735 枚 ETC。根据慢雾威胁情报系统的深度关联分析发现:攻击者于UTC时间2019年1月10日11点多完成了攻击所获的所有ETC的归还工作,至此,持续近一周的 ETC 51% 阴云已散。[2019/1/16]

在这里,我们不难分析出,攻击者的withdraw()调用是发生在transferFrom函数中,也就是在Lendf.Me通过transferFrom调用用户的tokensToSend()钩子函数的时候调用的。很明显,攻击者通过supply()函数重入了Lendf.Me合约,造成了重入攻击,那么具体的攻击细节是怎样的呢?我们接下来跟进Lendf.Me的合约代码。代码分析

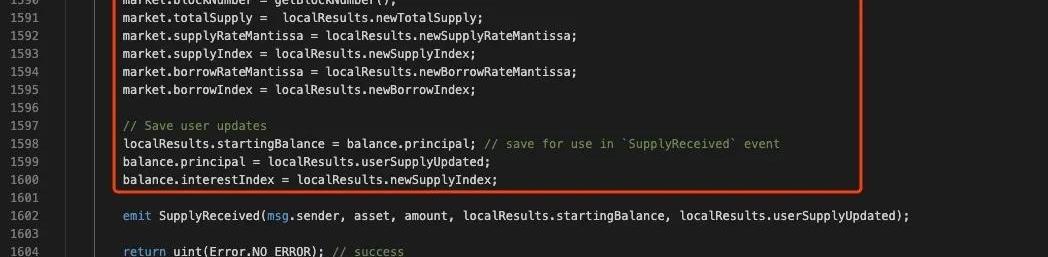

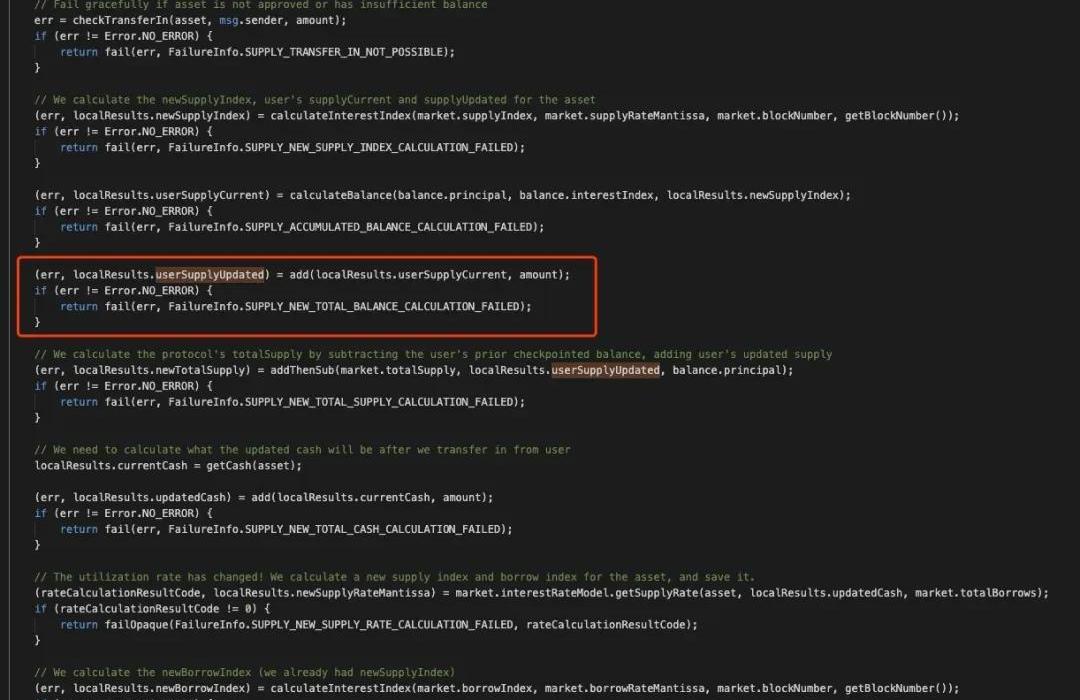

Lendf.Me的supply()函数在进行了一系列的处理后,会调用一个doTransferIn函数,用于把用户提供的币存进合约,然后接下来会对market变量的一些信息进行赋值。回顾刚才说的攻击流程,攻击者是在第二次supply()函数中通过重入的方式调用了withdraw()函数提现,也就是说在第二次的supply()函数中,1590行后的操作在withdraw()之前并不会执行,在withdraw()执行完之后,1590行后的代码才会继续执行。这里的操作导致了攻击者可提现余额变多。我们深入分析下supply()函数:

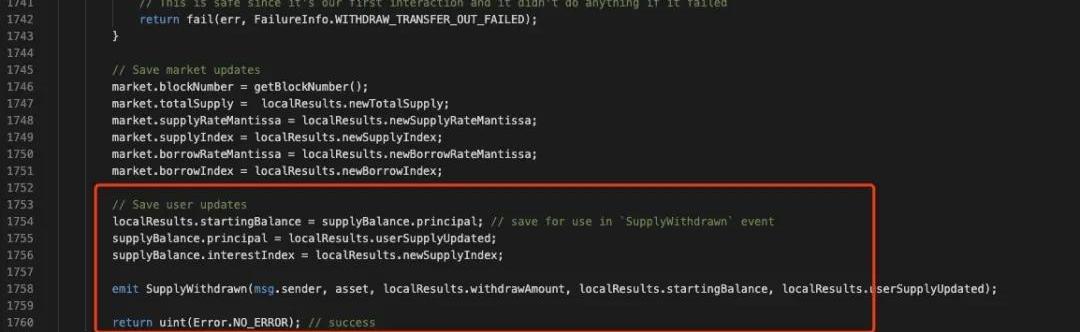

根据上图,可以看到,在supply()函数的末尾,会对market和用户的余额进行更新,在这之前,用户的余额会在函数的开头预先获取好并保存在localResults.userSupplyCurrent,如下:

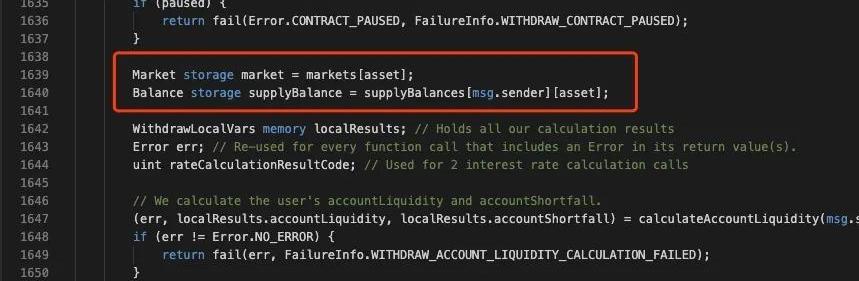

通过赋值给localResults变量的方式,用户的转入信息会先暂时保存在这个变量内,然后此时攻击者执行withdraw()函数,我们看下withdraw()函数的代码:

这里有两个关键的地方:1、在函数的开头,合约首先获取了storage的market及supplyBalance变量。2、在withdraw()函数的末尾,存在同样的逻辑对market用户的余额信息(supplyBalance)进行了更新,更新值为扣除用户的提现金额后的余额。按正常的提现逻辑而言,在withdraw()单独执行的时候,用户的余额会被扣除并正常更新,但是由于攻击者将withdraw()嵌入在supply()中,在withdraw()函数更新了用户余额(supplyBalance)后,接下来在supply()函数要执行的代码,也就是1590行之后,用户的余额会再被更新一次,而用于更新的值会是先前supply()函数开头的保存在localResults中的用户原先的存款加上攻击者第一次调用supply()函数存款的值。在这样的操作下,用户的余额虽然在提现后虽然已经扣除了,但是接下来的supply()函数的逻辑会再次将用户未扣除提现金额时的值覆盖回去,导致攻击者虽然执行了提现操作,但是余额不但没有扣除,反而导致余额增加了。通过这样的方式,攻击者能以指数级别的数量提现,直至把Lendf.Me提空。防御建议

针对本次攻击事件慢雾安全团队建议:在关键的业务操作方法中加入锁机制,如:OpenZeppelin的ReentrancyGuard开发合约的时候采用先更改本合约的变量,再进行外部调用的编写风格项目上线前请优秀的第三方安全团队进行全面的安全审计,尽可能的发现潜在的安全问题多个合约进行对接的时候也需要对多方合约进行代码安全和业务安全的把关,全面考虑各种业务场景相结合下的安全问题合约尽可能的设置暂停开关,在出现“黑天鹅”事件的时候能够及时发现并止损安全是动态的,各个项目方也需要及时捕获可能与自身项目相关的威胁情报,及时排查潜在的安全风险附:OpenZeppelinReentrancyGuard

编者按:本文来自 白话区块链 ,Odaily星球日报经授权转载。2014年启动对数字货币的研究,2016年成立央行数字货币研究所,2017年央行宣布在五年计划中推动区块链发展,2019年8月穆长.

本周大事记 Block.one终于官宣参与EOS投票事宜。作为常年位居EOS富豪榜榜首的Block.one,手中的EOS持币量高达9670万个.

2020.4.13第16期本期关键字:比特币减半、币安集体诉讼、公链降格化、稳定币简史、N号房搜查令、分叉、防伪溯源国家标准、区块链证照落地、工信部、DeFi、BCH减半、BSV减半.

编者按:本文来自链捕手,作者:蔡凯龙,Odaily星球日报经授权转载。新冠疫情作为今年上年度最大黑天鹅事件,让本就迷雾重重的数字货币行业更加雪上加霜,投资者在面对比特币第三次减半的迷魂阵无所适从.

编者按:本文来自Medium,作者AqeelMohammad;由Odaily星球日报秦晓峰编译,转载时请务必注明出处。 以太坊2.0一直在如火如荼地开展,今年夏季即将上线阶段零信标链.

头条 比特大陆与币印劳动纠纷一审裁定,币印高层需支付约210万元补偿金及违约金北京市海淀区人民法院一审裁定,币印法定代表人为潘志彪、股东朱砝和李天昭在其与北京比特大陆科技有限公司劳动争议中.