前言

2022年1月18日,知道创宇区块链安全实验室监测到BSC上Crosswise遭遇攻击,此次攻击导致协议损失87.9万美元。

攻击者仅用1个CRSStoken便获取CrosswiseMasterChef池中价值87.9万美元的692K个CRSS。实验室将对本次事件深入跟踪并进行分析。

基础信息

攻击交易哈希:

0xd02e444d0ef7ff063e3c2cecceba67eae832acf3f9cf817733af9139145f479b

攻击者地址:

0x748346113B6d61870Aa0961C6D3FB38742fc5089

攻击合约:

0x530B338261F8686e49403D1b5264E7a1E169F06b

The Sandbox收购游戏开发公司Cualit,以加速其Web3和元宇宙发展:5月19日消息,The Sandbox 宣布收购乌拉圭游戏开发公司 Cualit,以加速其 Web3 开发和元宇宙发展。同时,Cualit 将更名为 The Sandbox Uruguay,从而扩大 The Sandbox 全球团队。The Sandbox 表示,Cualit 在游戏方面的经验比较丰富,有希望通过他们在网页设计和用户流程方面的专业知识帮助其吸引更多的用户。[2022/5/20 3:29:10]

MasterChef:

0x70873211CB64c1D4EC027Ea63A399A7d07c4085B

CrosswiseRouter:

0x8B6e0Aa1E9363765Ea106fa42Fc665C691443b63

Yuga Labs元宇宙项目Otherside虚拟地块Otherdeed #33以333.33 ETH成交:5月6日消息,据 NFTGo.io 最新数据显示,Yuga Labs 元宇宙项目 Otherside 虚拟地块 Otherdeed #33 以 333 ETH 被买家 vis.eth 购得,约合 982,322.34 美元,刷新该系列的历史最高交易记录。截止目前,Otherdeed 虚拟地块 NFT 总交易额已经达到 7.4573 亿美元,市值约为 5.9021 亿美元,地板价地址 3.49 ETH,24 小时跌幅 8.09%。[2022/5/6 2:53:28]

CRSS:

0x99FEFBC5cA74cc740395D65D384EDD52Cb3088Bb

攻击核心

“冰墩墩”特许生产商元隆雅图将进军元宇宙并申请相关商标:金色财经报道,“冰墩墩”特许生产商元隆雅图已透露将进军元宇宙并推出数字礼品,该公司目前是中国移动通信联合会元宇宙产业委员会首批成员,而且正在申请注册元宇宙相关的多个商标,相关元宇宙知识产权已由国家知识产权局形式审核通过并正式进入依法审查阶段。 不过,元隆雅图也表示,现在公司处于元宇宙的布局研讨阶段,后续将积极探索元宇宙在礼赠品领域的商业化路径,把握元宇宙生态中的场景内容入口,围绕虚拟营销场景、用户互动方式、企业有效代言等市场需求,持续提升市场空间和盈利可能。[2022/2/7 9:35:06]

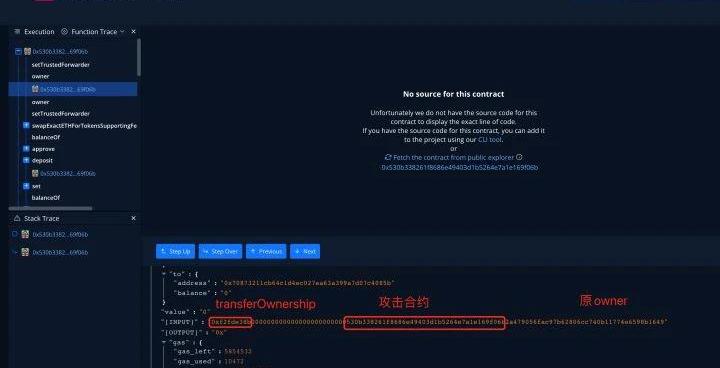

此次攻击的核心在于,Crosswise中的MasterChef合约Owner地址设置即transferOwnership函数能够被攻击者绕过,使得攻击者能够成为新的Owner并对MasterChef池子进行攻击利用。我们将本次攻击过程分为两个阶段进行分析:获取Owner权限攻击和MasterChef池攻击。

元宇宙概念股继续活跃,罗曼股份涨停:12月22日消息,元宇宙概念股继续活跃,罗曼股份、宝鹰股份涨停,宣亚国际涨超11%,首都在线、恒信东方、长信科技等跟涨,消息上,上海引导企业加紧研究未来虚拟世界与现实社会相交互的重要平台,适时布局切入;百度发布的首个国产元宇宙产品“希壤”正式开放定向内测。(金十)[2021/12/22 7:55:33]

获取Owner权限攻击

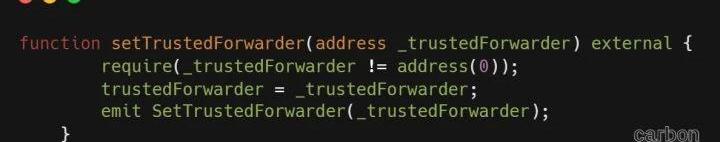

1.由于在MasterChef合约中setTrustedForwarder函数为公开可见性且未作权限设置,攻击者先将自己的地址设置为TrustedForwarde地址。

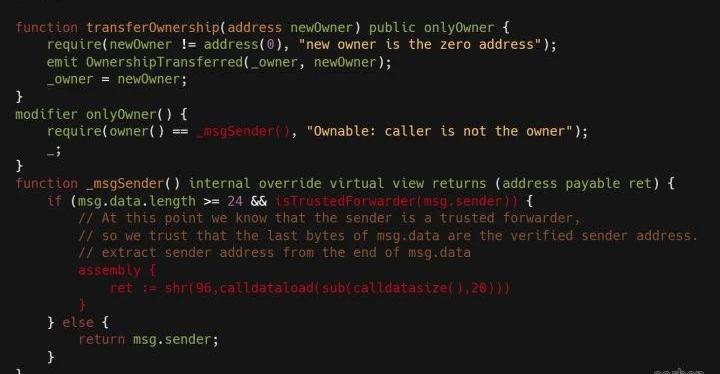

2.Crosswisefi项目方对MasterChef的_msgSender()函数并未采取openzepplin的标准写法且存在漏洞,导致攻击者能够通过构造恶意的calldata实现绕过onlyOwner限制完成合约Owner的获取。

元宇宙价值指数今日为663.37点:金色财经报道,据同伴客数据显示,8月23日元宇宙价值指数为663.37点,较前日下跌1.26点,跌幅为0.19%。

构成元宇宙价值指数成分的上市企业或NFT平台皆为目前在虚拟经济领域表现出巨大市场价值和未来潜力的头部机构,该指数能够有效反映元宇宙虚拟经济整体价值的发展趋势。

注:2021年3月10日主要成份股roblox上市并产生第一个收盘价,故选取3/11日为本指数首次推出的基准日,初始值为100。[2021/8/23 22:31:30]

下图为攻击者绕过onlyOwner权限构造的恶意payload:

MasterChef池攻击

1.攻击者在CrosswiseRouter中用0.01个WBNB兑换出3.71个CRSS

2.攻击者调用deposit将1个CRSS质押到CrosswiseMasterChef

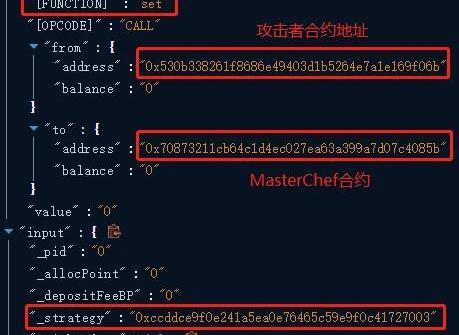

3.由于上一阶段攻击者已经获取到MasterChef的Owner权限,此时攻击者调用set函数对MasterChef的pid为0的池子重新部署了一个未开源的策略合约:0xccddce9f0e241a5ea0e76465c59e9f0c41727003

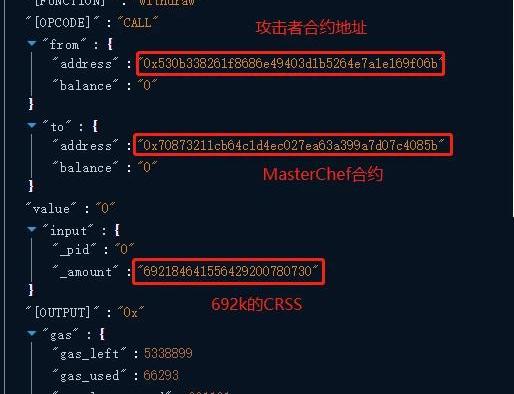

4.攻击者调用MasterChef的withdraw函数从池子中获取692K的CRSS

5.最后攻击者把692K的CRSS通过CrosswiseRouter合约swap兑换出547个BNB完成攻击,获利超87.9万美元。

策略合约

猜想

由于攻击者部署的策略合约并未开源,我们只能反向推导猜想策略合约的主要逻辑:

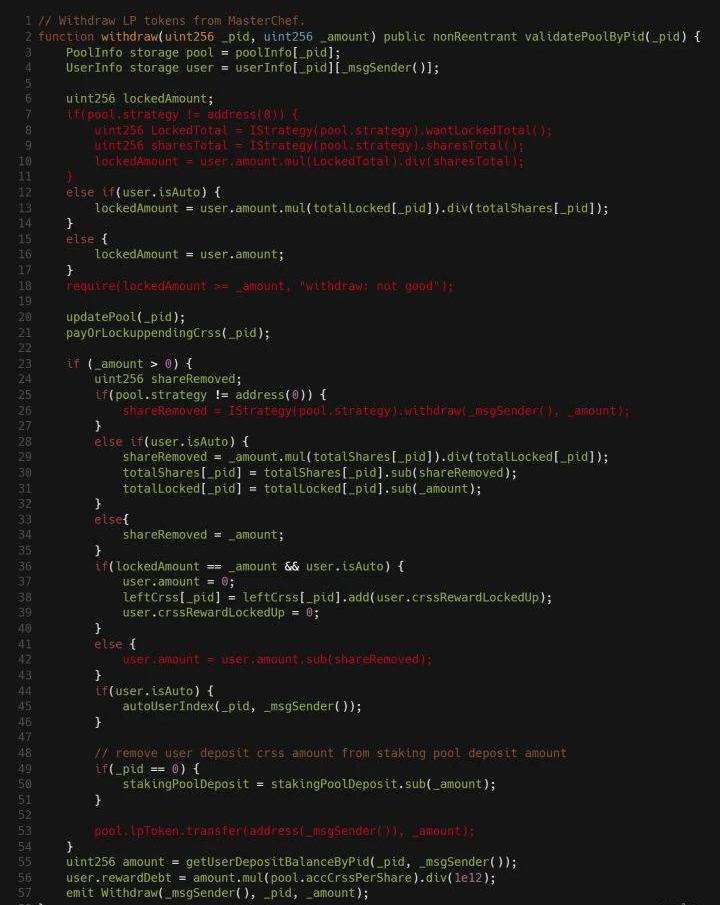

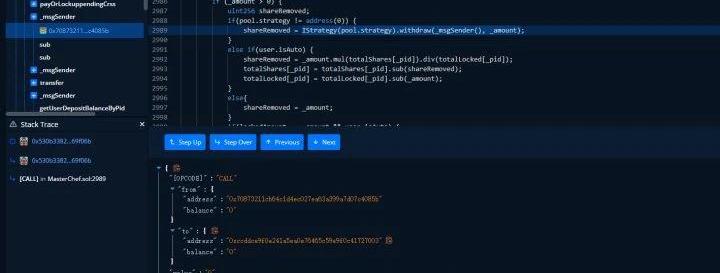

1.根据下图第18行代码可以推断出合约中lockedAmount应该是一个极大值才能支撑攻击者692k的代币转出;又根据第7-11行可以推导出攻击者部署的strategy合约的LockeTotal()函数返回值极大、sharesTotal()返回值极小。

2.在上图代码23行当_amount>0时,会先计算出user的shareRemoved,然后在执行user.amount=user.amount.sub(shareRemoved);,此时若shareRemoved大于user.amount则代码执行不会通过,可以推导出26行的shareRemoved值很小,又shareRemoved是调用攻击者部署strategy合约中withdraw获取,所以此时的strategy合约中withdraw的返回值会很小,小于之前质押的1个CRSS数量;再结合链上数据可推导攻击者部署strategy合约中的withdraw调用返回值为0。

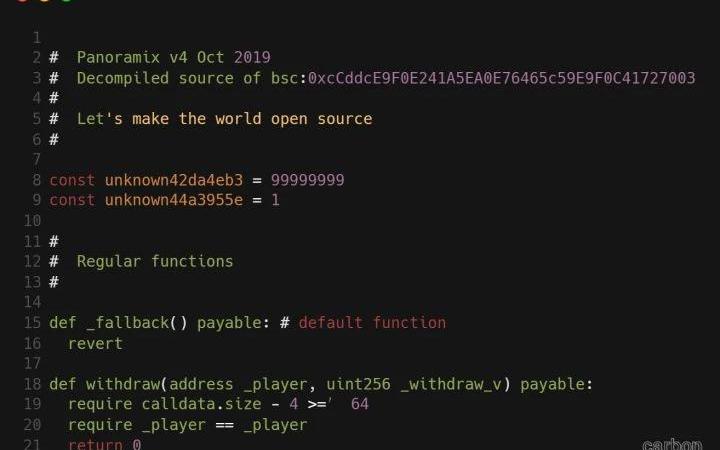

反编译

为了证实我们的猜想是否正确,我们将攻击者部署的策略合约进行反编译。

反编译后我们可以发现存在一个极大值和一个较小值的常量,即对应猜想1中LockeTotal和sharesTotal值,猜想1正确。

对于猜想2,经过反编译后我们可以看到策略合约的withdraw最后的返回值为0,猜想2正确

总结

这次攻击产生的主要原因是项目方使用错误的方法去获取msgSender,导致合约的Owner权限更改能被绕过。知道创宇区块链安全实验室在此提醒,任何有关合约权限问题的操作都需要慎重考虑,合约审计、风控措施、应急计划等都有必要切实落实。

标签:STECHETERCMASTERPolychain Monsters GenesisAlchemist DeFi AurumpottercoinMasternode Hype Coin Exchange

Qredo的MetamaskInstitutional集成已经离开Beta版,并进入全面生产阶段,为各地的机构提供久经考验的机构级Web3和DeFi钱包.

2022年EthDenver上,协议专家DanielOlshansky就Pocketnetwork进行了演讲,同时他们为那些与Pocket集成的最佳项目分发多个奖品来支持生态系统的发展.

Jan.2022,Grace@footprint.networkDataSource:FootprintAnalytics继探讨了各国对元宇宙的态度和动作之后,笔者发现任各界纷纷扰扰评判不一.

全球保险行业市值高达数万亿美元。大到顶尖跨国企业,小到个人,都需要购买保险来防范重大风险。保险公司的业务范围也非常广,大到几十亿美元的供应链,小到个人数码产品,都有对应的保险产品.

波卡一周观察,是我们针对波卡整个生态在上一周所发生的事情的一个梳理,同时也会以白话的形式分享一些我们对这些事件的观察。本文旨在提供信息和观点,不为任何项目作背书.

本位来自Qredo官方 我们一直在听取各方的反馈和疑虑。我们的代币经济学模型很复杂——也许并不奇怪——有一些重要的特征被忽视了。这包括未来发布的新托管采矿和实用采矿奖励.