北京时间 2022 年 5 月 16 日,知道创宇区块链安全实验室?监测到多链 DeFi 协议 FEG 遭到闪电贷攻击,攻击者窃取 144 ETH 和 3280 BNB,损失约 130 万美元。

5 月 17 日,多链 DeFi 协议 FEG 再次受到攻击,攻击者窃取 291 ETH 和 4343 BNB,损失约 190 万美元,其中 BSC 130 万美元,以太坊链 60 万美元。

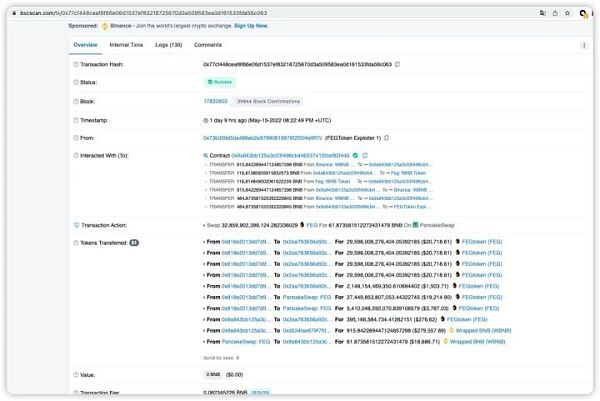

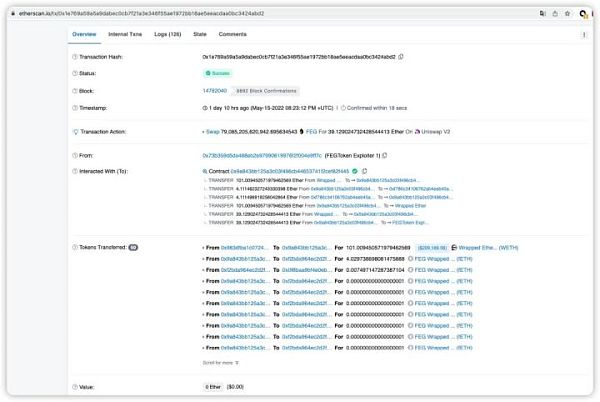

该协议在 BSC 和 Ether 上都被攻击了,下面的图分别是两链上的攻击事件交易哈希。本次攻击事件主要原因是 swapToSwap() 函数中 path 地址可被攻击者控制。

攻击合约:0x9a843bb125a3c03f496cb44653741f2cef82f445

攻击者地址:0x73b359d5da488eb2e97990619976f2f004e9ff7c

漏洞合约地址:

BSC: 0x818e2013dd7d9bf4547aaabf6b617c1262578bc7

Ether: 0xf2bda964ec2d2fcb1610c886ed4831bf58f64948

攻击 tx:

BTC突破46800美元关口 日内涨幅为2%:火币全球站数据显示,BTC短线上涨,突破46800美元关口,现报46810.56美元,日内涨幅达到2%,行情波动较大,请做好风险控制。[2021/9/13 23:22:31]

BSC:0x77cf448ceaf8f66e06d1537ef83218725670d3a509583ea0d161533fda56c063

Ether:0x1e769a59a5a9dabec0cb7f21a3e346f55ae1972bb18ae5eeacdaa0bc3424abd2

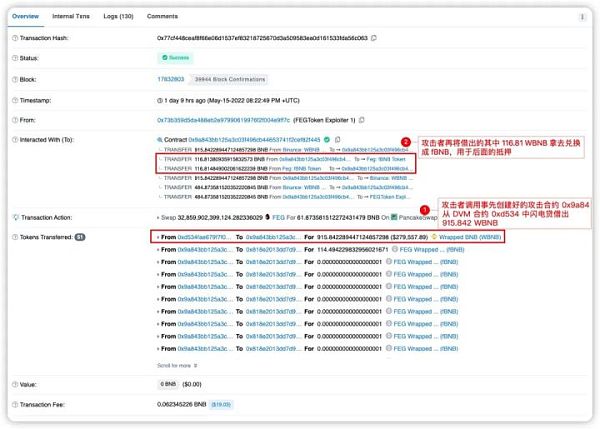

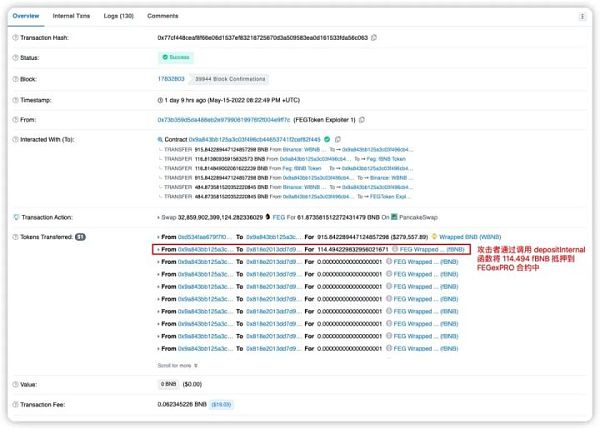

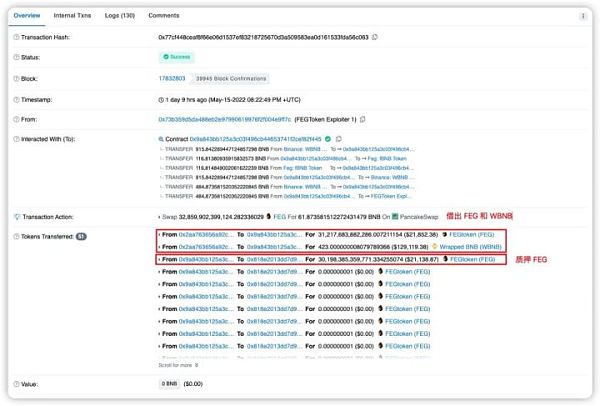

1.攻击者 0x73b3 调用事先创建好的攻击合约 0x9a84 从 DVM 中闪电贷借出 915.842 WBNB,接着将其中的 116.81 WBNB 兑换成 115.65 fBNB。

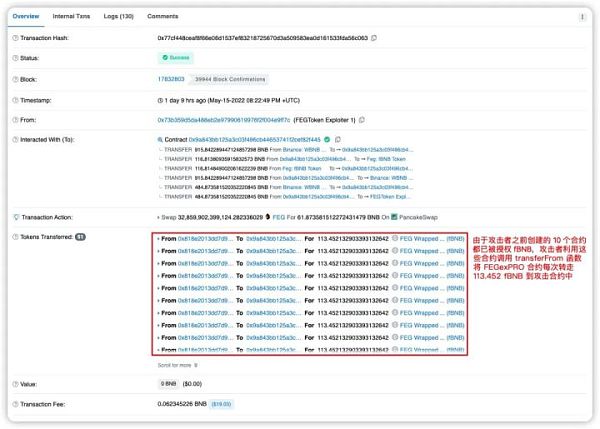

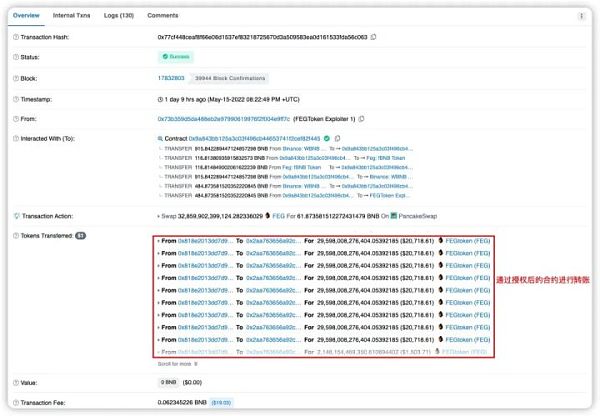

2.攻击者 0x73b3 通过攻击合约 0x9a84 创建了 10 个合约以便后面利用漏洞。

3.攻击者 0x73b3 将第一步中兑换得到的 fBNB 通过函数 depositInternal() 抵押到 FEGexPRO 合约 0x818e 中。

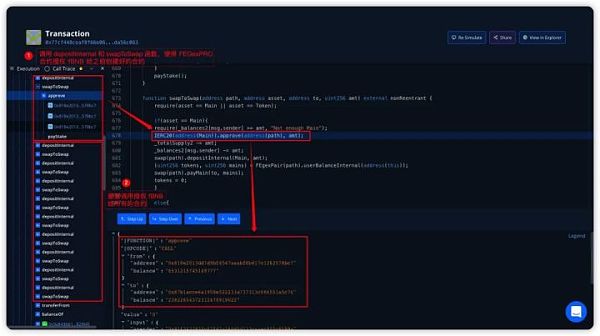

4.攻击者 0x73b3 调用 depositInternal() 和 swapToSwap() 函数使得 FEGexPRO 合约 0x818e 授权 fBNB 给第二步创建好的合约,重复多次调用授权 fBNB 给创建的 10 个合约。

比特币全网未确认交易77,356笔:金色财经报道,据btc.com数据显示,目前比特币全网未确认交易数为77,356笔,24小时交易速率为3.50 txs/s。目前全网难度为23.14 T,预测下次难度上调0.77%%至23.32 T,距离调整还剩0 天 6 小时。[2021/4/16 20:24:57]

5、由于上一步中已经将攻击者 0x73b3 创建的 10 个合约都已授权,攻击者用这些已被授权的合约调用 transferFrom() 函数将 FEGexPRO 合约 0x818e 每次转走 113.452 fBNB。

6、攻击者 0x73b3 又从 PancakePair 的 LP 交易对 0x2aa7 中借出 31217683882286.007 的 FEG 和 423 WBNB 并重复上面的 第三步、第四步和第五步,最终获得 。

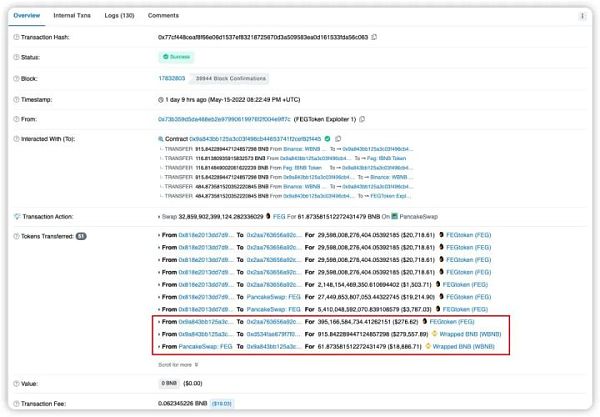

7、最后归还闪电贷,将上面攻击获得的所有 WBNB 转入攻击合约 0x9a84 中。

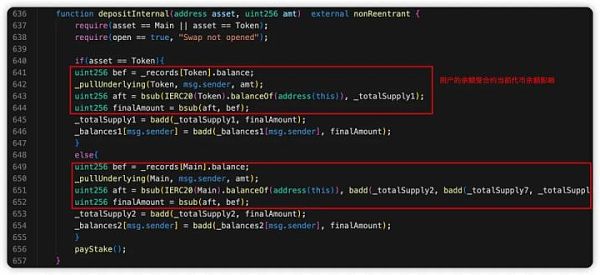

查看 FEGexPRO 合约,我们能看到 depositInternal() 函数和 swapToSwap() 函数的具体逻辑。其中 depositInternal() 函数进行质押,用户的余额受到合约当前代币余额的影响,第一次攻击者正常质押后 balance 也正常增加,而由于当前合约代币余额没变,后面的质押只需要传入最小值调用即可。

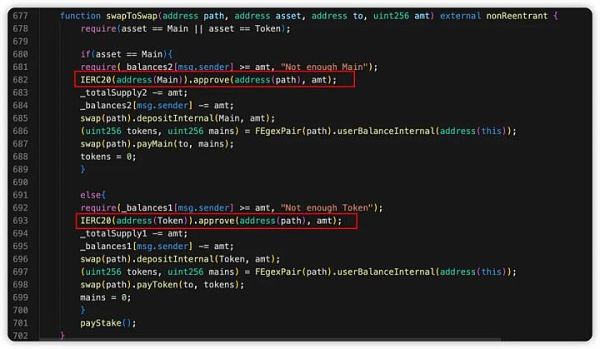

通过调用 swapToSwap() 函数传入恶意的 path 地址参数,当前合约代币余额并不会受到影响,IERC20(address(Main)).approve(address(path), amt); 这样就能给 path 地址进行当前合约 fBNB 的授权。

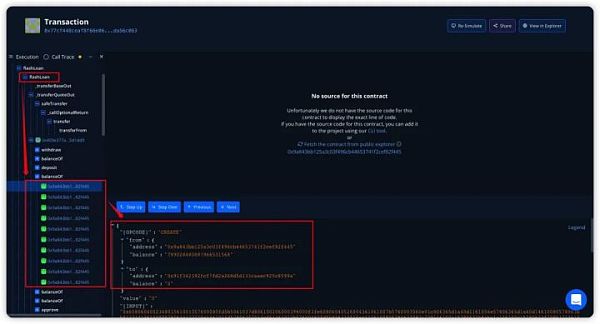

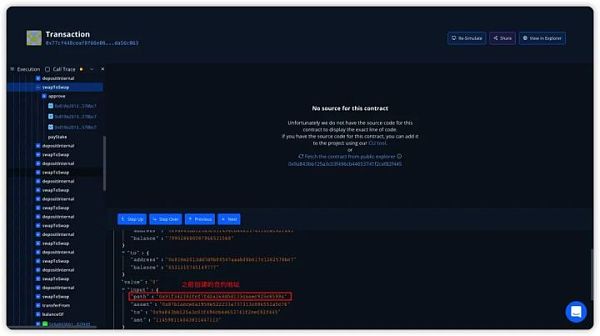

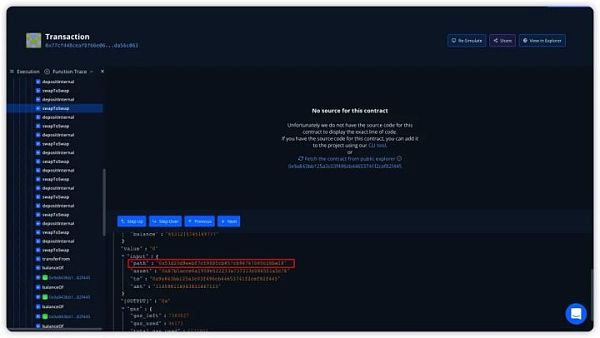

攻击者通过反复调用 depositInternal() 和 swapToSwap()就可以让 FEGexPRO 合约将 fBNB 反复授权给攻击者传入的恶意合约 path 地址。其他地址转走的代币数量就是攻击者第一次质押的代币数量减去手续费的数量。通过查看 Debugger 中的信息,我们可以发现传入的 path 地址参数都是攻击流程中创建的合约地址。

在 16 日的攻击之后,次日攻击者又进行了一次攻击,但更换了攻击地址。

攻击合约:0xf02b075f514c34df0c3d5cb7ebadf50d74a6fb17

攻击者地址:0xf99e5f80486426e7d3e3921269ffee9c2da258e2

漏洞合约:0xa3d522c151ad654b36bdfe7a69d0c405193a22f9

BSC:0xe956da324e16cb84acec1a43445fc2adbcdeb0e5635af6e40234179857858f82

Ether:0c0031514e222bf2f9f1a57a4af652494f08ec6e401b6ae5b4761d3b41e266a59

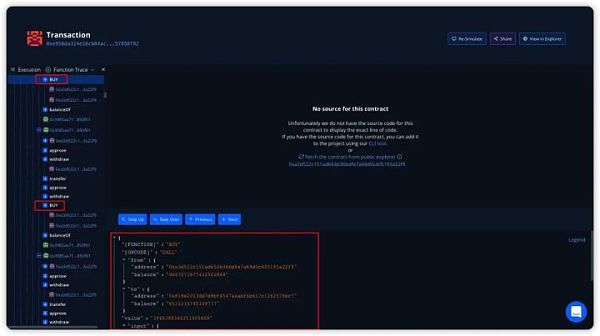

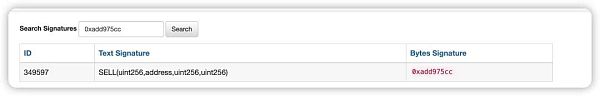

由于 R0X 漏洞合约 0xa3d5 未开源,我们试着从 Debugger 中进行分析,发现和第一次的攻击流程类似,但还用了 BUY() 辅助存入和 SELL() 函数进行辅助提取。

该次攻击的主要原因是未验证 swapToSwap() 函数中 path 地址参数,导致可以被攻击者任意传入使得 FEGexPRO 合约将自身代币授权给攻击者传入的所有恶意 path 地址。建议合约在开发时要对所有传入的参数进行校验,不要相信攻击者传入的任何参数。

头条 ▌福建发放首笔数字人民币工资 金色财经报道,厦门自贸委69个在岗公务员和35个事业单位在编人员已收到了单位发放的首笔数字人民币工资。据悉,这也是福建省首个以数字人民币发放公务员和事业单位员工工资的单位。

“元宇宙”(Metaverse)目前已经成为技术和产业领域备受关注的概念,国外头部企业积极进行元宇宙战略布局,如Meta、Google、Microsoft,而我国的互联网巨头企业华为、腾讯、抖音等也相继入局。依赖于人工智能、物联网、拓展现实、数字孪生等技术的支撑,元宇宙正在不断尝试着勾勒未来人们在虚拟世界的数字化生存图景。

KNN3 Network是一个web3关系数据图谱解决方案,类似于The Graph,KNN3 提供了 GraphQL API 供 web3 开发者访问,web3构建者可以通过KNN3发现多区块链之间的深度关系。 在 web3 世界中,用户在区块链上产生了大量的足迹,这些用户行为不仅反映了用户的行为模式,还解释了彼此之间的联系。

每个时代都会有些随风而起的新词儿,但大部分都会随风消散,只有少数才能成为时代的标签。20年前,人们开始认识互联网,而今我们又在为web3而争论。 当代最知名的对冲基金管理者达里奥(RayDalio)曾在2020年提出了“范式转移”这个概念,而在22年伊始,他又重新提到了这个说法。

YC 创始人们好: 本周我们和大量的 YC 投资组合公司进行了交流。他们主动询问,是否应该根据市场现状在开支、生命周期、招聘和融资方面做调整。我们告诉他们:对迅速改变观念、提前准备并确保公司存活下来的创始人而言,经济衰退往往是一个良机。 当你制定计划时,不妨把以下观点纳入考量: 1. 没有人能预测经济会变得多糟糕,反正情况不容乐观。

如图所示,我们可以看到历史上前几轮熊市底部都需要下方曲线跌至黑线水平线以下才会见底,2014年熊底、2018年熊底和2020年3月大跌见底都是这种走法,而目前曲线距离下方黑线显然还有段距离,并且依旧保持下滑姿态,可能需要数周乃至数月时间才会到达,后面止跌拐头BTC才有望启动新一轮行情,下图可以看到BTC依旧运行在下行趋势通道内。