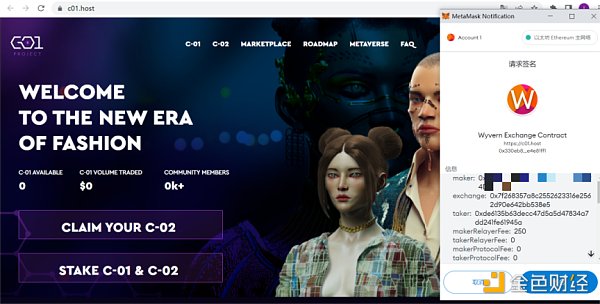

据慢雾区情报,发现 NFT 钓鱼网站如下:

钓鱼网站 1:https://c01.host/

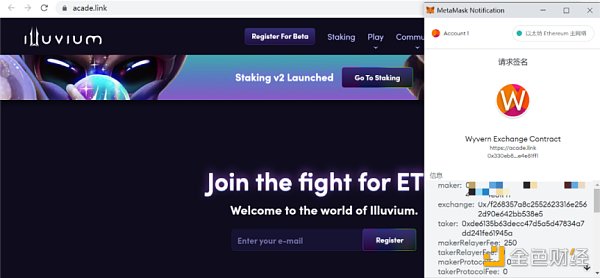

钓鱼网站 2:https://acade.link/

进入网站连接钱包后,立即弹出签名框,而当我尝试点击除签名外的按钮都没有响应,看来只有一张图片摆设。

我们先看看签名内容:

Maker:用户地址

Taker:0xde6135b63decc47d5a5d47834a7dd241fe61945a

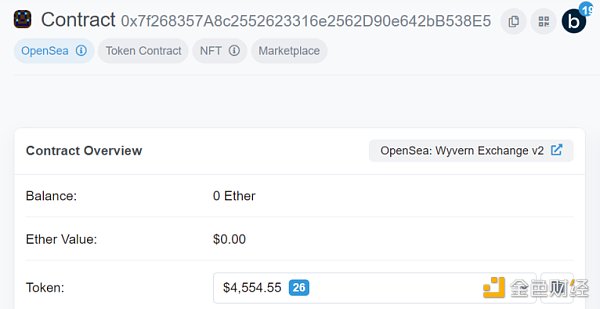

Exchange:0x7f268357A8c2552623316e2562D90e642bB538E5,查询后显示是 OpenSea V2 合约地址。

慢雾:区块链因黑客攻击损失总金额已超300亿美元:金色财经报道,据慢雾统计数据显示,自2012年1月以来,区块链黑客造成的损失总金额约为30,011,604,576.24美元;黑客事件总数达到1101起。

其中Exchange、ETH Ecosystem、Bridge是在黑客攻击中损失最大的类别,损失金额分别为10,953,323,803.39美元、3,123,297,416.28美元,2,005,030,543.30美元。另外合约漏洞、Rug Pull、闪电贷攻击是最常见的攻击方式,分别发生黑客事件137起,106起,87起。[2023/7/7 22:24:09]

大概能看出,这是用户签名 NFT 的销售订单,NFT 是由用户持有的,一旦用户签名了此订单,子就可以直接通过 OpenSea 购买用户的 NFT,但是购买的价格由子决定,也就是说子不花费任何资金就能「买」走用户的 NFT。

慢雾:Grafana存在账户被接管和认证绕过漏洞:金色财经报道,据慢雾消息,Grafana发布严重安全提醒,其存在账户被接管和认证绕过漏洞(CVE-2023-3128),目前PoC在互联网上公开,已出现攻击案例。Grafana是一个跨平台、开源的数据可视化网络应用程序平台,用户配置连接的数据源之后,Grafana可以在网络浏览器里显示数据图表和警告。Grafana根据电子邮件的要求来验证Azure Active Directory账户。在Azure AD上,配置文件的电子邮件字段在Azure AD租户之间是不唯一的。当Azure AD OAuth与多租户Azure AD OAuth应用配置在一起时,这可能会使Grafana账户被接管和认证绕过。其中,Grafana>=6.7.0受到影响。加密货币行业有大量平台采用此方案用来监控服务器性能情况,请注意风险,并将Grafana升级到最新版本。[2023/6/25 21:58:31]

此外,签名本身是为攻击者存储的,不能通过 Revoke.Cash 或 Etherscan 等网站取消授权来废弃签名的有效性,但可以取消你之前的挂单授权,这样也能从根源上避免这种钓鱼风险。

慢雾:BSC链上项目BXH遭受攻击分析:10月30日消息,据慢雾区情报,2021年10月30日,币安智能链上(BSC)去中心化交易协议BXH项目遭受攻击,被盗约1.3亿美金。经慢雾安全团队分析,黑客于27日13时(UTC)部署了攻击合约0x8877,接着在29日08时(UTC)BXH项目管理钱包地址0x5614通过grantRole赋予攻击合约0x8877管理权限。30日03时(UTC)攻击者通过攻击合约0x8877的权限从BXH策略池资金库中将其管理的资产转出。30日04时(UTC)0x5614暂停了资金库。因此BXH本次被盗是由于其管理权限被恶意的修改,导致攻击者利用此权限转移了项目资产。[2021/10/30 6:22:02]

声音 | 慢雾:ETC 51%双花攻击所得的所有ETC已归还完毕:据慢雾区消息,ETC 51%攻击后续:继Gate.io宣称攻击者归还了价值10万美金的ETC后,另一家被成功攻击的交易所Yobit近日也宣称收到了攻击者归还的122735 枚 ETC。根据慢雾威胁情报系统的深度关联分析发现:攻击者于UTC时间2019年1月10日11点多完成了攻击所获的所有ETC的归还工作,至此,持续近一周的 ETC 51% 阴云已散。[2019/1/16]

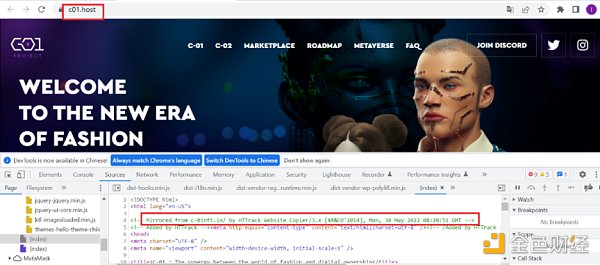

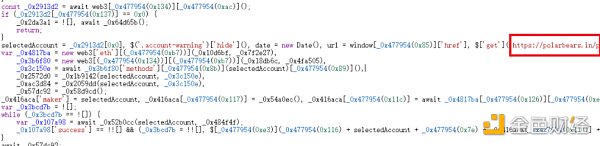

查看源代码,发现这个钓鱼网站直接使用 HTTrack 工具克隆 c-01nft.io 站点(真实网站)。对比两个站点的代码,发现了钓鱼网站多了以下内容:

查看此 JS 文件,又发现了一个钓鱼站点?https://polarbears.in。

如出一辙,使用 HTTrack 复制了?https://polarbearsnft.com/(真实站点),同样地,只有一张静态图片摆设。

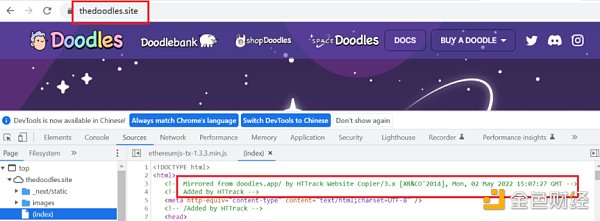

跟随上图的链接,我们来到?https://thedoodles.site,又是一个使用 HTTrack 的钓鱼站点,看来我们走进了钓鱼窝。

对比代码,又发现了新的钓鱼站点?https://themta.site,不过目前已无法打开。

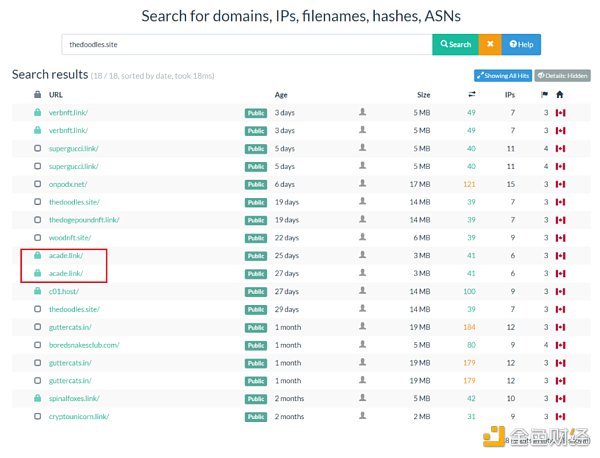

通过搜索,发现与钓鱼站点 thedoodles.site 相关的 18 个结果。同时,钓鱼网站 2(https://acade.link/)也在列表里,同一伙子互相 Copy,广泛撒网。

同样,点击进去就直接弹出请求签名的窗口:

且授权内容与钓鱼站点 1 的一样:

Exchange:OpenSea V2 合约

Taker:子合约地址

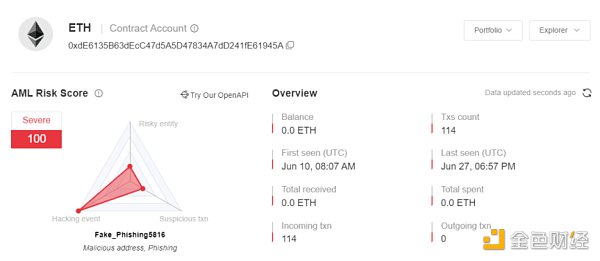

先分析子合约地址(0xde6...45a),可以看到这个合约地址已被 MistTrack 标记为高风险钓鱼地址。

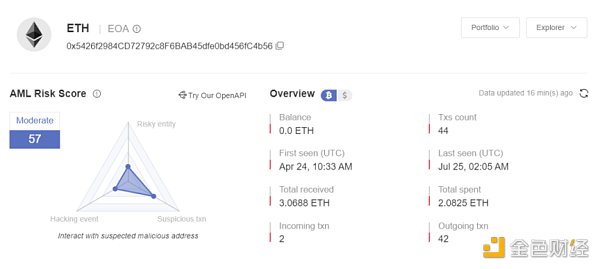

接着,我们使用 MistTrack 分析该合约的创建者地址(0x542...b56):

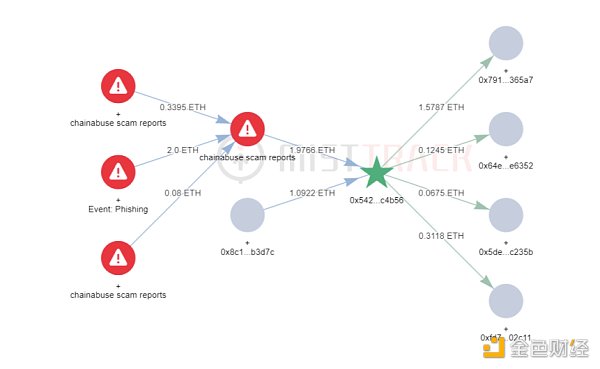

发现该钓鱼地址的初始资金来源于另一个被标记为钓鱼的地址(0x071...48E),再往上追溯,资金则来自另外三个钓鱼地址。

本文主要是说明了一种较为常见的 NFT 钓鱼方式,即子能够以 0 ETH(或任何代币)购买你所有授权的 NFT,同时我们顺藤摸瓜,扯出了一堆钓鱼网站。建议大家在尝试登录或购买之前,务必验证正在使用的 NFT 网站的 URL。同时,不要点击不明链接,也不要在不明站点批准任何签名请求,定期检查是否有与异常合约交互并及时撤销授权。最后,做好隔离,资金不要放在同一个钱包里。

原文标题:《「零元购」NFT 钓鱼分析》

撰文:Lisa

来源:ForesightNews

ForesightNews

个人专栏

阅读更多

金色早8点

Bress

财经法学

PANews

成都链安

链捕手

Odaily星球日报

原文标题:《Arcane Research:比特币在未来将会消耗多少能源?》撰文:Arcane Blog 编译:白泽研究院 有关比特币的辩论焦点,几乎集中在比特币当前的能源消耗上.

文章要点: dYdX 离开 StarkWare 的主要原因:Stark 技术开发周期长,L2 解决方案 sequencer/prover 网络去中心化还需要时间,为了可组合性.

导语 在智能合约世界中,“以太坊虚拟机(EVM)”及其算法和数据结构是首要原则。我们创建的智能合约就是建立在这个基础之上的。不管是想要成为一名出色的 Solidity 智能合约开发人员还是安全人员都必须对 EVM 有深入的了解。

自金融概念出现以来,就有了构建对应的金融“市场”,这一概念最早可以追溯到 17 世纪的香料交易中,中间商通过买卖香料份额向投资者提供更高的流动性,但如今的做市商已经发生了巨大的变化.

原文:《DigiDaigaku 全面分析:融资 2 亿美元、NFT 暴涨、创熊市奇迹》 撰文:SofaDao 8 月 10 日,一个项目以 Stealth Drop( 隐形发射 ) 形式发售.

Fast Reading全球平均每天都会有一个虚拟人“出生”,它们遍布各大平台,却往往在发布几段物料后归于沉寂。要打造成功的虚拟人IP,技术、内容和运营缺一不可.