By:Victory@慢雾安全团队

2021年12?3?,据慢雾区情报,?位GnosisSafe?户遭遇了严重且复杂的?络钓?攻击。慢雾安全团队现将简要分析结果分享如下。

相关信息

攻击者地址1:

0x62a51ad133ca4a0f1591db5ae8c04851a9a4bf65

攻击者地址2:

0x26a76f4fe7a21160274d060acb209f515f35429c

恶意逻辑实现合约ETH地址:

0x09afae029d38b76a330a1bdee84f6e03a4979359

恶意合约ETH地址MultiSendCallOnly合约:

0x3cb0652856d7eabe51f1e3cceda99c93b05d7cea

北美加密矿企Blockcap宣布再次购买8000台比特币矿机:金色财经报道,总部位于北美的加密货币矿企Blockcap宣布已购买另外8000台比特币矿机,这将使其明年年底的已部署和完全运行的比特币矿机总数达到5万多台。该公司同时还宣布将加快对其他数字资产的挖掘,其中包括按市值计算的第二大数字货币以太坊。[2021/5/4 21:21:14]

受攻击的代理合约地址:

0xc97f82c80df57c34e84491c0eda050ba924d7429

逻辑合约地址:

0x34cfac646f301356faa8b21e94227e3583fe3f5f

MultiSendCall合约ETH地址:

0x40a2accbd92bca938b02010e17a5b8929b49130d

动态 | 美加州地方法院:投资者起诉Ripple公司为时已晚:据CoinDesk消息,12月4日,Ripple公司在提交给美国加州北区地方法院的文件中表示,即使XRP是一种证券,投资者起诉Ripple公司也为时已晚,无法继续进行;且原告随后提出的论点与他们最初的主张相矛盾。该文件重申了Ripple在较早前提出的驳回该案的动议:8月份提交的修改后的诉状错过了在事件发生后提出索赔的法定期限;首席原告仍未能证明他从任何一名被告手中购买了XRP;XRP与原告根据加州消费者保护法提出的索赔存在安全冲突。因此,Ripple再次回避了该案为数字资产行业提出的最重要的问题,即XRP是否是美国法律下的证券。该文件是当事双方下个月在法庭上就撤职动议进行辩论之前的最后文件,双方将于2020年1月15日开庭。此前8月份消息,XRP投资者已对Ripple提出新的诉讼,该诉讼根据美国证券交易委员会提出的数字资产框架中相关内容来证明Ripple非法出售未注册的证券。[2019/12/6]

攻击交易:

动态 | Algorand即将开启首次Algo荷兰拍卖,中美加投资者无法参与:据官方消息,Algorand荷兰拍卖Coinlist登记现已全面开放,第一个Algo拍卖时间将很快公布。 Algo Foundation已完全开启拍卖登记。Algo拍卖还没有开始,目前还不能购买Algo, 但可以注册参加即将举行的首届拍卖。据悉,中美加等国投资者无法参与注册。[2019/5/31]

https://etherscan.io/tx/0x71c2d6d96a3fae4be39d9e571a2678d909b83ca97249140ce7027092aa77c74e

攻击步骤

第一步:攻击者先是在9天前部署了恶意MultiSendCall,并且验证了合约代码让这个攻击合约看起来像之前真正的MultiSendCall。

动态 | 北美加密货币挖矿解决方案提供商Giga Watts增加数据中心:据bitcoinexchangeguide消息,随着越来越多的加密货币被开采,目前的加密货币挖矿行业利润也相应减少。为了应对这一现状,北美加密货币挖矿解决方案公司Giga Watts增加了更多的数据中心来促进加密矿业社区的发展。另外,该公司计划建立一个5兆瓦的站点,托管其挖矿套件Giga pod,用户可以通过数台电脑与之连接进行挖矿,每个套件预计每个月能开采14个比特币。[2018/10/2]

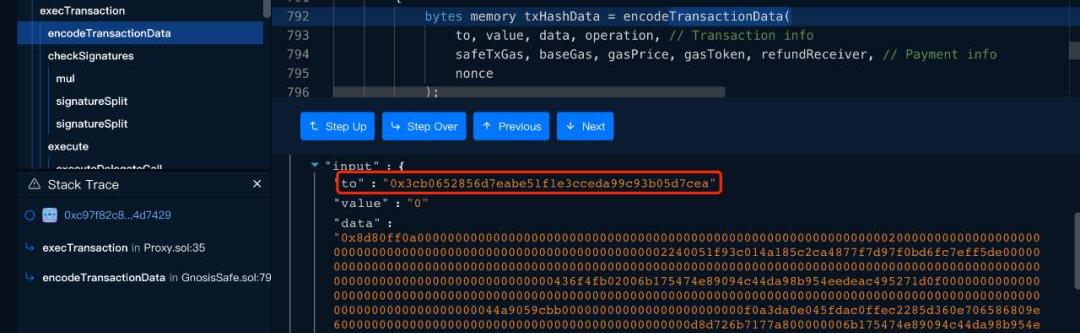

第二步:攻击者通过钓??段构造了?个指向恶意地址calldata数据让?户进?签名。calldata??正确的to地址应该是?0x40a2accbd92bca938b02010e17a5b8929b49130d,现在被更改成了恶意合约?ETH地址?MultiSendCallOnly合约0x3cb0652856d7eabe51f1e3cceda99c93b05d7cea。

动态 | 美加密货币交易所提交证券许可证申请:据coindesk消息,美国加密货币交易所Everbloom正在寻求成为一家有执照的经纪交易商,以吸引机构投资者。Everbloom最近在美国证券交易委员会注册并向金融业监管局(FINRA)提交了许可申请,如果获得批准,Everbloom将被允许从与证券交易相关的服务中获利。Everbloom首席运营官Scott Pirrello表示,“获得证券许可证是一项漫长,繁琐且昂贵的工作,预计至少需要一年的时间才能得到监管机构的回答。[2018/9/28]

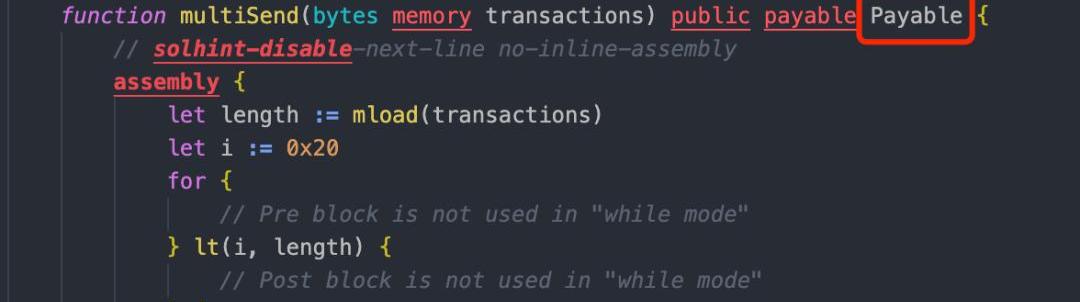

由于攻击者获取的签名数据是正确的,所以通过了验证多签的阶段,之后就开始执?了攻击合约的multiSend函数

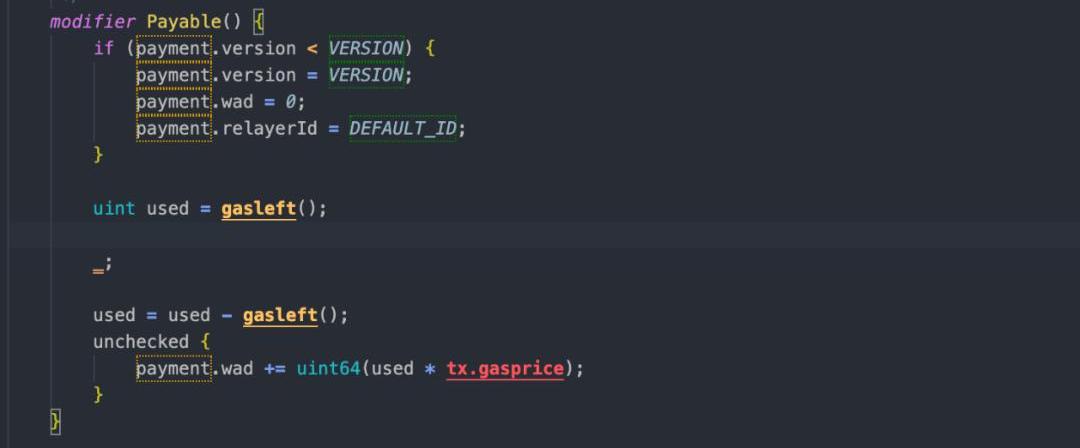

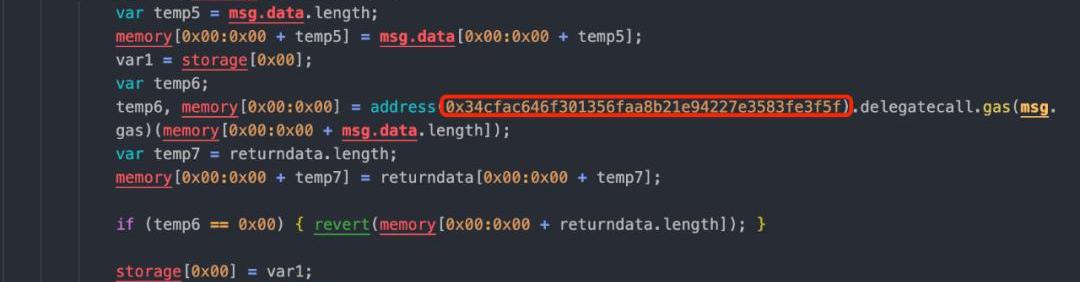

这时候通过查看攻击合约我们发现此处的修饰器Payable有赋值的情况存在。这时候我们通过对源码的反编译发现:

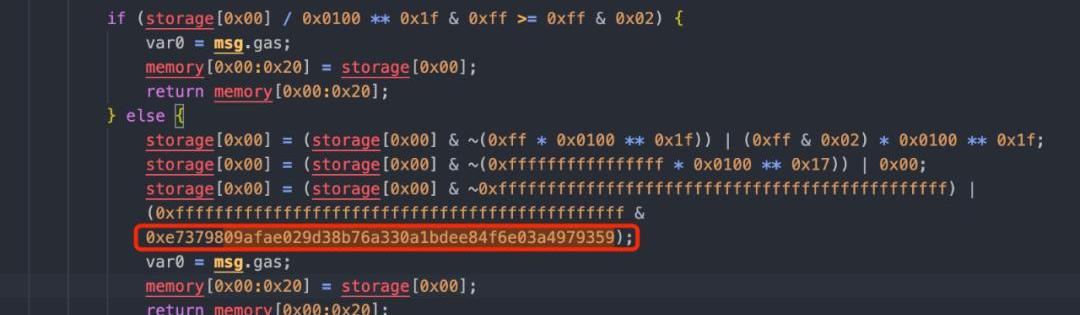

当payment.version<VERSION这个条件触发的时候每次调?的时候都会对storage进?重新赋值。这个storage是不是特别眼熟?没错我们来看下Proxy合约。

当这笔交易执?完毕时Proxy的storage已经变成0x020014b037686d9ab0e7379809afae029d38b76a330a1bdee84f6e03a4979359。

由于Proxy合约执?的逻辑合约地址masterCopy是从storage读取的,所以Proxy指向的逻辑合约会被攻击者更改为攻击合约。后续攻击者只需等待?户把?够的代币放?此合约,之后构造转账函数把钱取?即可。

我们分析了受攻击的合约的交易记录后,发现该攻击者?常狡猾。

攻击者为了避免被发现,在攻击合约中的逻辑中还实现了保证?户依然能正常使?相关的功能。

反编译攻击者的逻辑合约发现,在攻击合约的逻辑保证了攻击者动?前?户都可以正常使?多签功能。只有当攻击者??调?的时候才会绕过验证直接把?户的钱取?。

MistTrack分析

经MistTrack反追踪系统分析发现,攻击者地址1在11?23号开始筹备,使?混币平台Tornado.Cash获得初始资?0.9384ETH,在?分钟后部署了合约,然后将0.8449ETH转到了攻击者地址2。

攻击成功后,攻击者地址2通过Uniswap、Sushiswap将获利的HBT、DAI等代币兑换为ETH,最后将56.2ETH转到混币平台TornadoCash以躲避追踪。

总结

本次攻击先是使?了钓??段获取了?户的?次完整的多签数据,在利?了delegatecall调?外部合约的时候,如果外部合约有对数据进?更改的操作的话,会使?外部合约中变量存储所在对应的slot位置指向来影响当前合约同?个slot的数据。通过攻击合约把代理合约指向的逻辑指向??的攻击合约。这样就可以随时绕过多签把合约的钱随时转?。

经过分析本次的事件,?概率是?客团队针对GnosisSafeMulti-sig应?的?户进?的钓?攻击,0x34cfac64这个正常的逻辑合约是GnosisSafe官?的地址,攻击者将这个地址硬编码在恶意合约中,所以这?系列的操作是适?于攻击所有GnosisSafeMulti-sig应?的?户。此次攻击可能还有其他受害者。慢雾安全团队建议在访问GnosisSafeMultisig应?的时候要确保是官?的?站,并且在调?之前要仔细检查调?的内容,及早的识别出钓??站和恶意的交易数据。

标签:ANDLLERANMULTILAND币trustwallet钱包怎么交易Transparent TokenMultiPlanetary Inus

市场上的加密货币数量从2014年的500种激增到7年后2021年10月的近7000种。据报道,14%的美国人——大约相当于2120万人——已经购买了某种形式的加密货币,全球估计有超过3亿加密货币.

据CoinDesk11月24日消息,在美国总统竞选失败后,加密企业家BrockPierce表示,他将重返政坛,并向美国联邦选举委员会提交了一份“组织声明”.

11月28日,今天早上10点左右,一位名为“undo.eth”的用户在ConstitutionDAO的Discord寻求帮助.

注:本文的资料大部分来自于KrakenIntelligence以及bitcoinops.org.

据Decrypt消息,11月22日,四大会计师事务所之一安永发布新研究表示,传统的另类投资者正在慢慢热衷于加密货币.

据PRWeb11月20日消息,NFT项目GAMA背后的Web3平台CyberManufactureCo.完成600万美元pre-A轮融资,由Synergis和Collab+Currency领投.