北京时间2021年8月27日20点50分左右,以太坊突然出现分叉。我们通过分析Geth的代码版本修改和这笔造成分叉的交易厘清了以太坊分叉的根本原因:Geth旧版本在处理预编译合约调用时,并未考虑特殊情况下参数值的处理,从而引发重叠拷贝,导致返回值异常。该漏洞已提交Geth官方,目前尚未披露细节,但攻击者已经利用漏洞实施了攻击。我们认为及时的分析和披露是必要的,也希望我们的分析能够为社区提供必要的理解和帮助。

攻击分析

运用我们的在线分析工具,可以看出:

图一

这笔交易执行了一个精心构造的STATICCALL,攻击者将addr设为0x04,inOffset为0,inSize为32,retOffset为7,retSize为32。

图二

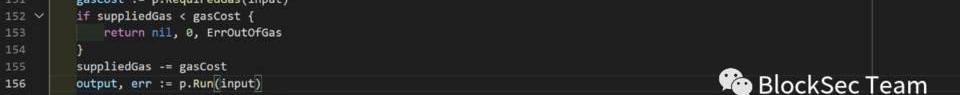

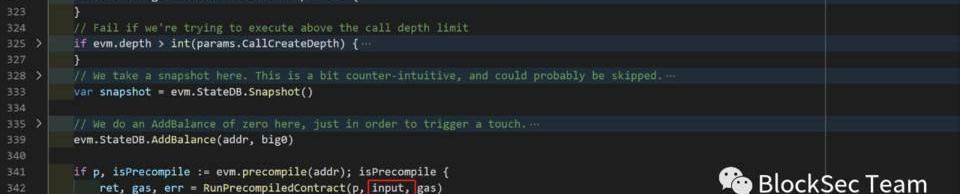

由于STATICCALL的目标地址是预编译合约,所以会执行图二中的RunPrecompiledContract。

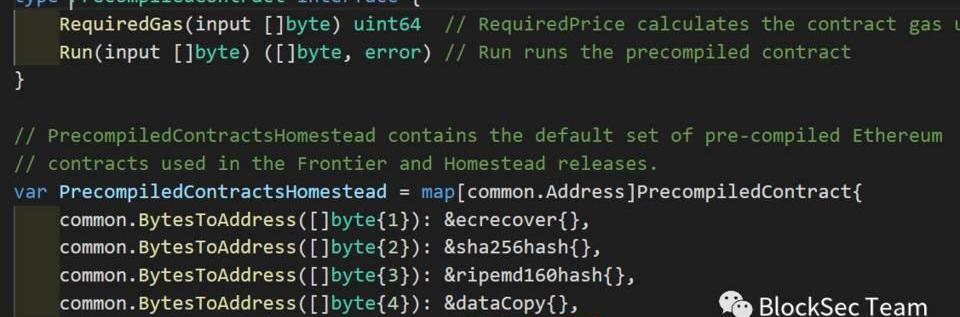

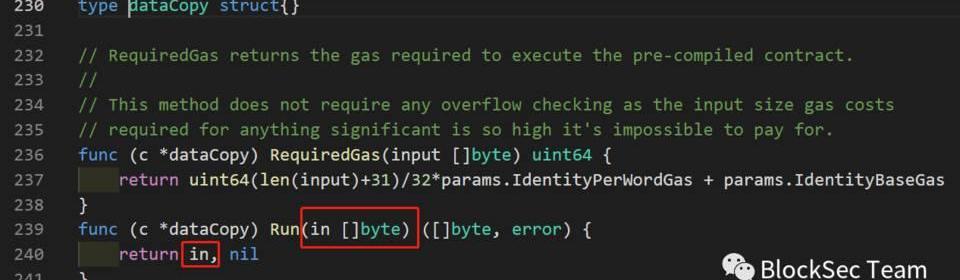

图三

图四

根据图三和图四的代码,可以看到预编译合约0x04真正执行的逻辑只是简单地把in返回。

图五

图六

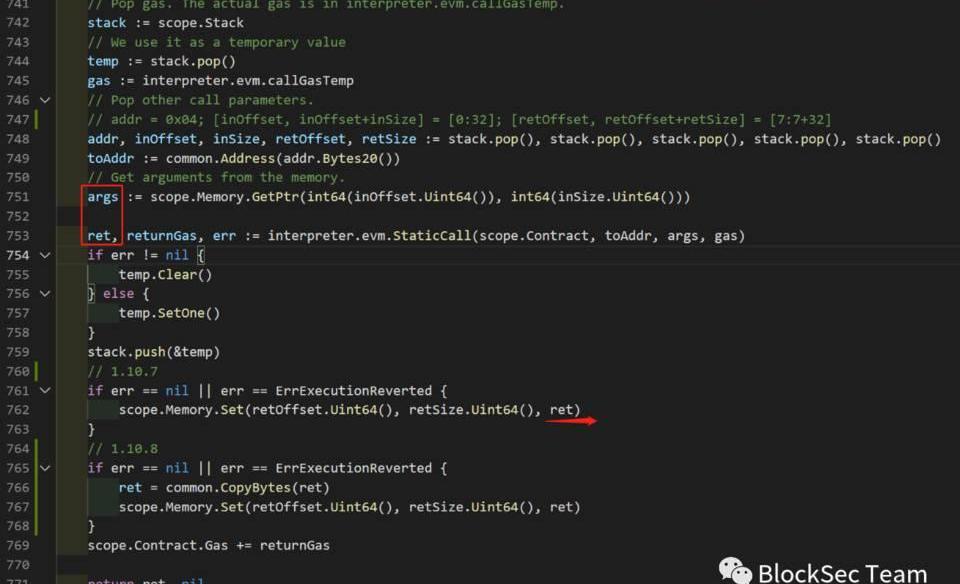

图五是STATICCALL的执行过程,753行是执行预编译合约的入口,751行的args指向EVM的Memory中inOffset~inOffset+inSize这篇区域的指针,也就是说args指向Mem。

根据图六以及前文对预编译合约0x04的分析,我们可以知道753行的返回值ret是与args完全相同的指针,也指向Mem。

在1.10.7版本的Geth中:762行将ret指向的值赋给EVM的Memory中retOffset~retOffset+retOffset这篇区域,也就是将Mem的值赋给Mem,而由于ret是一个指向Mem的指针,这次Memory.Set修改了Mem的值,也就修改了ret所指的值。所以在第771行返回的ret已经不是预编译合约执行结束时的ret了。在1.10.8版本的Geth中:增加了766行:ret=common.CopyBytes,将Mem中的值做了一次深拷贝赋给ret,那么在767行执行的Memory.Set只会修改Memory而不会修改ret,在771行返回的ret就是正确的ret。总结

通过对整个攻击流程的梳理和Geth源代码的分析,我们认为根本原因在于Geth旧版本在处理预编译合约的调用时并未考虑异常值的处理,导致攻击者利用该漏洞实施了重叠拷贝,影响了返回值,最终导致分叉的出现。由于Geth是BSC、HECO、Polygon等公链的基础,因此该漏洞影响范围甚广。目前各公链也先后推出了升级和补丁,我们也呼吁各相关节点尽早升级打上补丁,以确保基础设施的安全。

标签:RETSETGETHETHSecretworldSynth sETCtogetherbnb手游下载ETHER JOY

▲?联邦学习问题回顾 前文提及,于2016年,Google提出了用于训练输入法模型的新型方式,称为「联邦学习」.

WeiDai是中本聪之后就比特币接触的第一批人之一,他是“LessWrong”的经常性贡献者。哈尔·芬尼也是这样的人,他是中本聪之外第一个进行比特币交易的人.

北京时间9月13日消息,据DuneAnalytics统计数据显示,以太坊Layer2网络Arbitrum的资产桥TVL已突破21亿美元,其7天的TVL增长率超过了3200%,而在同期.

近年来随着数字资产的名声大噪,以及市场基础设施和监管框架的不断发展,加密货币、证券代币和加密证券等数字资产逐渐出现在投资者的视野之中.

据Cointelegraph消息,9月1日,区块链研究公司Chainalysis发表报告表示,位于东欧地区的加密货币地址在非法活动中的曝光率仅次于非洲.

当NFT以数百万美元的价格出售时,许多旁观者想知道为什么。岩石的代币化JPEG如何具有任何价值?事实证明,原因可能并没有那么有争议.