文/Lisa&Kong

近期,我们发现多起关于eth_sign签名的钓鱼事件。

钓鱼网站1:https://moonbirds-exclusive.com/

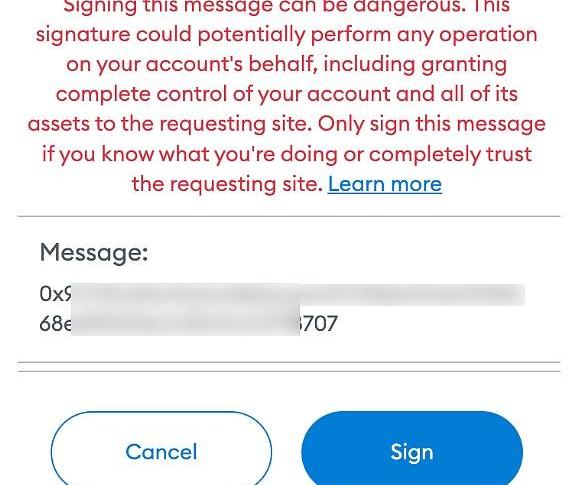

当我们连接钱包后并点击Claim后,弹出一个签名申请框,同时MetaMask显示了一个红色提醒警告,而光从这个弹窗上无法辨别要求签名的到底是什么内容。

其实这是一种非常危险的签名类型,基本上就是以太坊的“空白支票”。通过这个钓鱼,子可以使用您的私钥签署任何交易。

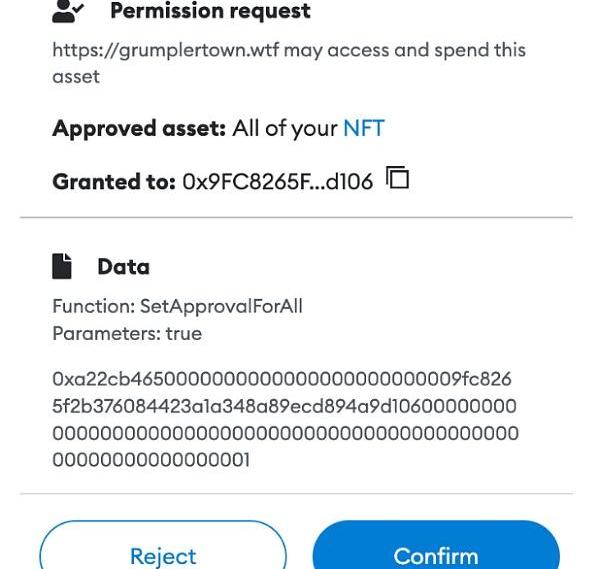

除此之外,还有一种钓鱼:在你拒绝上述的sign后,它会在你的MetaMask自动显示另一个签名框,趁你没注意就到你的签名。而看看签名内容,使用了SetApprovalForAll方法,同时Approvedasset的目标显示为AllofyourNFT,也就是说,一旦你签名,子就可以毫无节制地盗走你的所有NFT。如下:

慢雾:Uwerx遭受攻击因为接收地址会多销毁掉from地址转账金额1%的代币:金色财经报道,Uwerx遭到攻击,损失约174.78枚ETH,据慢雾分析,根本原因是当接收地址为 uniswapPoolAddress(0x01)时,将会多burn掉from地址的转账金额1%的代币,因此攻击者利用uniswapv2池的skim功能消耗大量WERX代币,然后调用sync函数恶意抬高代币价格,最后反向兑换手中剩余的WERX为ETH以获得利润。据MistTrack分析,黑客初始资金来自Tornadocash转入的10 BNB,接着将10 BNB换成1.3 ETH,并通过Socket跨链到以太坊。目前,被盗资金仍停留在黑客地址0x605...Ce4。[2023/8/2 16:14:10]

钓鱼网站2:https://dooooodles.org/

慢雾:Platypus再次遭遇攻击,套利者获取约5万美元收益:7月12日消息,SlowMist发推称,稳定币项目Platypus似乎再次收到攻击。由于在通过CoverageRatio进行代币交换时没有考虑两个池之间的价格差异,导致用户可以通过存入USDC然后提取更多USDT来套利,套利者通过这种方式套利了大约50,000美元USDC。[2023/7/12 10:50:27]

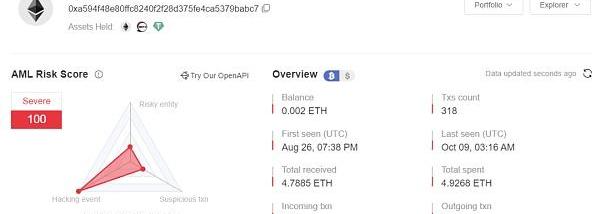

我们使用MistTrack来分析下子地址:

0xa594f48e80ffc8240f2f28d375fe4ca5379babc7

慢雾:过去一周Web3生态因安全事件损失约2400万美元:6月19日消息,据慢雾发推称,过去一周Web3生态系统因安全事件损失约2400万美元,包括Atlantis Loans、Ben Armstrong、TrustTheTrident、FPG、Sturdy、Pawnfi、Move VM、Hashflow、DEP/USDT与LEV/USDC、Midas Capital,总计23,795,800美元。[2023/6/19 21:46:18]

通过分析,子多次调用SetApprovalForAll盗取用户资产,子地址目前已收到33个NFT,售出部分后获得超4ETH。

慢雾:共享Apple ID导致资产被盗核心问题是应用没有和设备码绑定:5月19日消息,慢雾首席信息安全官23pds发推表示,针对共享Apple ID导致资产被盗现象,核心问题是应用没有和设备码绑定,目前99%的钱包、交易App等都都存在此类问题,没有绑定就导致数据被拖走或被恶意同步到其他设备导致被运行,攻击者在配合其他手法如社工、爆破等获取的密码,导致资产被盗。23pds提醒用户不要使用共享Apple ID等,同时小心相册截图被上传出现资产损失。[2023/5/19 15:13:08]

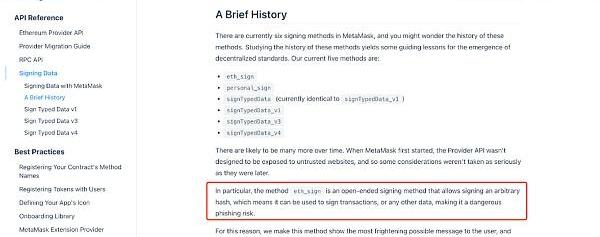

回到正题,我们来研究下这种钓鱼方法。首先,我们看看MetaMask官方是如何说明的:

慢雾: 警惕比特币RBF风险:据BitMEX消息,比特币于区块高度666833出现陈腐区块,并产生了一笔 0.00062063 BTC 的双花交易。根据 BitMEX提供的交易内容来看,双花的两笔交易的nSequence字段的值都小于0xffffffff -1。慢雾安全团队初步认为此次双花交易有可能是比特币中的RBF交易。[2021/1/20 16:38:01]

也就是说,MetaMask目前有六种签名方法,只有一种方式会出现MetaMask警告,发生在eth_sign的签名情况下,原因是eth_sign方法是一种开放式签名方法,它允许对任意Hash进行签名,这意味着它可用于对交易或任何其他数据进行签名,从而构成危险的网络钓鱼风险。

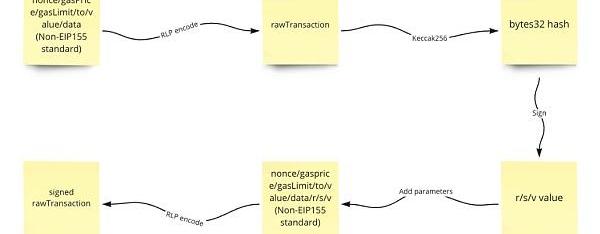

根据MetaMask官方文档说明,eth_sign方法是可以对任意哈希进行签名的,而我们在签署一笔交易时本质上也是对一串哈希进行签名,只不过这中间的编码过程都由MetaMask替我们处理了。我们可以再简单回顾下从编码到交易广播的过程:

在进行交易广播前,MetaMask会获取我们转账的对象、转账的金额、附带的数据,以及MetaMask自动帮我们获取并计算的nonce、gasPrice、gasLimit参数进行RLP编码得到原始交易内容。如果是合约调用,那么to即为合约地址,data即为调用数据。

rlp=require('rlp');//Usenon-EIP115standardconsttransaction={??nonce:'',??gasPrice:'',??gasLimit:'',??to:'0x',??value:'',??data:'0x'};//RLPencodeconstrawTransaction=rlp.encode();

随后再对此内容进行keccak256哈希后得到一串bytes32的数据就是所需要我们签名的数据了。

//?keccak256?encodeconst?msgHex?=?rawTransaction.toString('hex');const?msgHash?=?Web3.utils.keccak256('0x'+?msgHex);

我们使用MetaMask对这串数据签名后就会得到r,s,v值,用这三个值再与nonce/gasPrice/gasLimit/to/value/data进行一次RLP编码即可得到签名后的原始交易内容了,这时候就可以广播发出交易了。

rlp=require('rlp');consttransaction={??nonce:'',??gasPrice:'',??gasLimit:'',??to:'',??value:'',??data:'',??v:'',??r:'',??s:''};//RLPencodeconstsignedRawTransaction=rlp.encode();

而如上所述,eth_sign方法可以对任意哈希进行签名,那么自然可以对我们签名后的bytes32数据进行签名。因此攻击者只需要在我们连接DApp后获取我们的地址对我们账户进行分析查询,即可构造出任意数据让我们通过eth_sign进行签名。

这种钓鱼方式对用户会有很强的迷惑性,以往我们碰到的授权类钓鱼在MetaMask会给我直观的展示出攻击者所要我们签名的数据。如下所示,MetaMask展示出了此钓鱼网站诱导用户将NFT授权给恶意地址。

而当攻击者使用eth_sign方法让用户签名时,如下所示,MetaMask展示的只是一串bytes32的哈希。

总结

本文主要介绍eth_sign签名方式的钓鱼手法。虽然在签名时MetaMask会有风险提示,但若结合钓鱼话术干扰,没有技术背景的普通用户很难防范此类钓鱼。建议用户在遇到此类钓鱼时提高警惕,?认准域名,仔细检查签名数据,必要时可以安装安全插件,如:RevokeCash、ScamSniffer等,同时注意插件提醒。

来源:老雅痞 NFT必须寻求突破,随着NFT开始通过这些新颖的应用将更多的主流用户带入DeFi的世界,我们注意到一些主要的协议和持续的挑战.

撰文:Karen Aptos?生态机会何在?Aptos在上线主网后向NFT铸造和激励测试网用户空投了价值不菲的代币,生态内项目也开始陆续上线主网,与此同时.

NFT世界中从来不缺少机会,唯一缺少的就是发现价值的眼睛。某数字藏品“共识群”中,曾经所有人都将这句话奉为信仰。所谓“共识群”,即持有某款数藏的用户们为维系价格的抱团.

2022年10月13日,据据BeosinEagleEyeWeb3安全预警与监控平台的舆情消息,FTX交易所遭到gas窃取攻击,黑客利用FTX支付的gas费用铸造了大量XENTOKEN.

作者?|?LiJaran?Mellerud、AndersHelseth编辑?|?ColinTSEKate 吴说区块链授权翻译转载 原文链接: https://arcane.

原文标题:《盘点NFT交易的过去,现在和未来》 撰文:Vivian NFT聚合平台如何促进行业发展?早在2016-2018年,以OpenSea,MakersPlace.