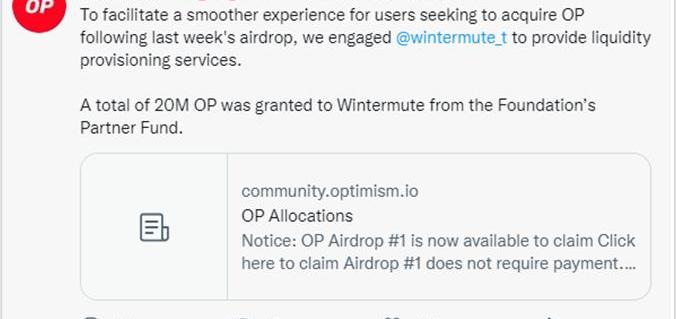

2022年6月9日消息,据Optimism与加密货币做市商Wintermute透露,2000万个Optimism代币被黑客盗取。6月9日,Optimism基金会向Wintermute授予了2000万枚OP代币。

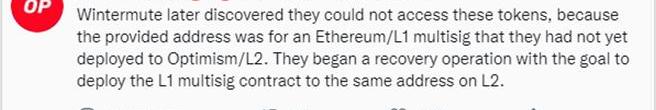

交易发送完成后,Wintermute发现无法访问这些代币,因为提供的地址是他们尚未部署到Optimism/L2的Ethereum/L1多签地址。该Optimism/L2多签地址由黑客部署,2000枚OP代币也被黑客盗取。

一、事件分析

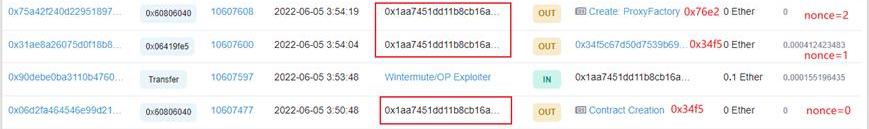

5月27日,Optimism基金会通过多签合约分两次向Wintermute的多签合约地址转账2000万OP代币,并且在26日转账1枚OP代币,3笔交易如下:

黑客利用重入漏洞攻击Paraluni,获利逾170万美元,约1/3已流入Tornado:今日8时04分(HKT),BSC链上的元宇宙金融项目Paraluni遭受黑客攻击,黑客获利逾170万美元。据欧科云链链上天眼初步分析:

1、攻击者资金来自PancakeSwap的闪电贷;

2、问题出在项目方MasterCheif合约的depositByAddLiquidity方法,该方法未校验代币数组参数address memory _tokens是否和pid参数指向的LP相吻合,在涉及到LP数额变化时,也未加重入锁。

目前黑客在BSC链上的地址「0x94bc」的账户余额为3000.01 BNB(约112.58万美元),另有235.45 ETH(约60.86万美元)通过cBridge跨链到了ETH网络「0x94bc」。其中约1/3被盗资金(230 ETH)已流入Tornado Cash。

该事件提醒我们,在涉及到金额变动的合约方法中,一定要关注重入漏洞,尽量使用重入锁modifier。

链上天眼团队已对相关地址进行了监控,并将进一步跟进事件进展。[2022/3/13 13:54:09]

Cream Finance遭到闪电贷攻击原因系AMP代币合约存在可重入漏洞:8月30日,PeckShield派盾发推表示,CreamFinance遭闪电贷攻击是因为AMP代币合约引入了一个可重入漏洞。AMP是一种类似erc777的代币,在更新第一次借款之前,它被用来在转移资产的过程中重新借入资产。在tx示例中,黑客进行了500ETH的闪电贷,并将资金存入作为抵押品。然后黑客借了1900万美元AMP并利用可重入漏洞在AMPtokentransfer()中重新借入了355ETH。然后黑客自行清算借款。黑客在17个不同的交易中重复上述过程,总共获得5.98KETH(约1880万美元)。资金仍存放在以0xCE1F的地址中。派盾正在积极监控此地址的任何移动。据此前报道,抵押借贷平台CreamFinance遭遇闪电贷攻击,损失1800万美元。[2021/8/30 22:47:08]

根据交易时间以及交易中OP代币数量,我们分析,在26日,Optimism基金会向Wintermute多签合约地址转账1枚OP代币作为测试,Optimism基金会在Wintermute确认收到代币后将2000万枚OP代币通过连续的两笔交易发送给Wintermute多签合约地址。接收地址是Wintermute在Ethereum/L1上已部署的多签合约地址,因此Wintermute仅仅验证是否接收到了代币,但并没有验证该地址在Optimism/L2上的所有权,而此时在Optimism/L2上并没有实际部署多签合约,这才给了黑客可乘之机。

Origin称OUSD黑客攻击主要由合约中重入漏洞引发:去中心化共享经济协议OriginProtocol(OGN)联合创始人MatthewLiu更新关于“稳定币OUSD遭受攻击”一事称,“团队在采取措施以追回资金,包括与交易所以及其他第三方合作,以识别出黑客地址,并对资金进行冻结。黑客同时使用TornadoCash和renBTC来进行和转移资金,目前,黑客钱包中还有7137枚ETH和224.9万枚DAI。此次攻击是由合约中的一个重入漏洞(reentrancybug)引发。团队将在未来几天内采取措施,试图弥补用户资金,还将讨论OUSD持有者的补偿计划。”据此前报道,OUSD因此次攻击事件造成700万美元损失。Origin提醒称,“目前已禁用了vault存款,请不要在Uniswap或Sushiswap上购买OUSD。”[2020/11/17 21:03:47]

以上转账交易中的相关地址如下:

Optimism基金会在Optimism/L2上的多签合约地址:

0x2501c477d0a35545a387aa4a3eee4292a9a8b3f0

康奈尔大学教授:近期针对Lendf.Me的攻击与当年The DAO的重入Bug类似:AVA Labs联合创始人,康奈尔大学教授Emin Gün Sirer在社交媒体平台上表示,近期黑客从去中心化借贷协议Lendf.Me的Dapp中盗走约2500万美金的代币,出现的问题与当年The DAO的重入Bug类似。对此Sirer教授强调,此类问题对于以太坊来说是地方性的,而对于 Dapp,难以确定以不透明字节码表示的资产是否遭受重入。因此,加密资产应以能够防范重入的方式进行部署。在AVA的设计中资产是第一类对象(First Class Object),资产的行为由系统设定,不需要通过代码分析来确定发送一笔资产是否会导致 Dapp 的资产被抽走。[2020/4/20]

Wintermute在Ethereum/L1上的多签合约地址:

0x4f3a120E72C76c22ae802D129F599BFDbc31cb81

同时,Optimism/L2上的0x4f3a也是黑客部署的多签合约地址。

接下来,我们将从链上交易的角度详细分析一下黑客的攻击行为以及原理。

金色晨讯 | 以太坊君士坦丁堡升级因“可重入”漏洞延期 51%双花攻击所得的ETC已归还完毕:1.南非或将开始跟踪加密货币交易。

2.以太坊君士坦丁堡升级因“可重入”漏洞延期。

3.美国立法者提出新法案 为部分加密初创公司提供“安全港”。

4.2018年中国区块链专利申请量领跑全球 达到2913件。

5.保加利亚政府对加密货币交易利润征收10%的税款。

6.IBM使用区块链平台跟踪金属行业的供应链。

7.印度政府将于1月17日批准创业激励计划并与区块链基金会合作。

8.慢雾: 51%双花攻击所得的所有ETC已归还完毕。

9.Ripple:仅2015年8月之前的私钥易受攻击。[2019/1/17]

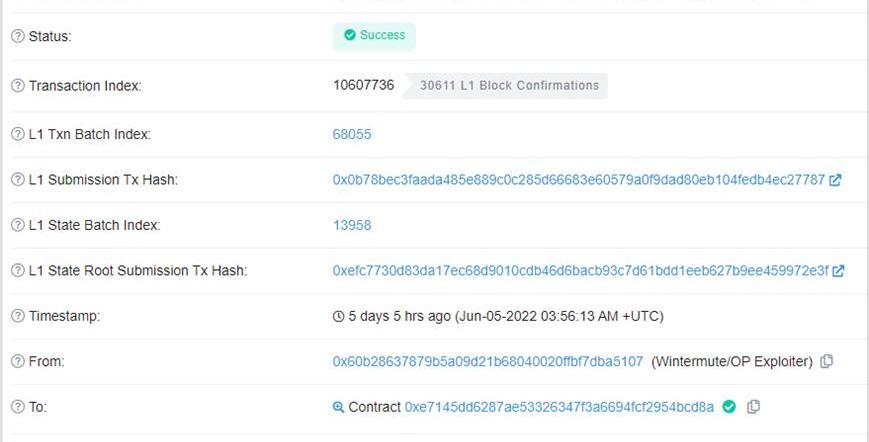

首先,我们看一下Optimism/L2上的0x4f3a合约部署交易:

txHash是0x00a3da68f0f6a69cb067f09c3f7e741a01636cbc27a84c603b468f65271d415b

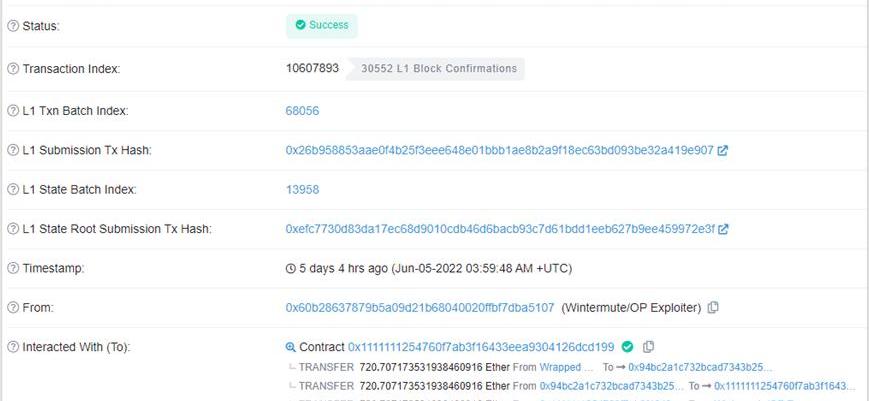

注意到,该合约部署时间是6月5日,其中Wintermute/OPExploiter是黑客的一个地址,简记为0x60b2。

该交易是如何准确生成0x4f3a合约地址的呢?

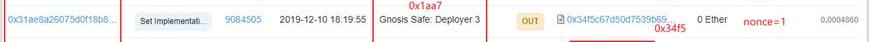

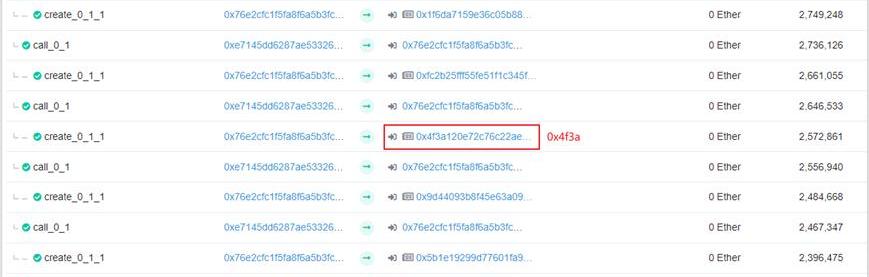

黑客重放了3笔交易,尤其是最后的GnosisSafe:ProxyFactory1.1.1合约创建的交易,如下所示:

Ethereum/L1上的交易如下:

Optimism/L2上的交易:

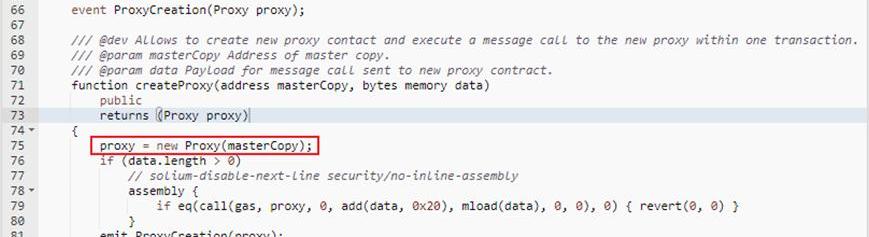

通过重放交易,黑客在Optimism/L2上面创建了跟Ethereum/L1上完全相同的GnosisSafe:ProxyFactory1.1.1合约,其中创建代理合约函数如下:

GnosisSafe:ProxyFactory1.1.1合约使用的是0.5版本的Solidity,使用new来创建合约时使用的是create命令,而不是create2。使用create命令创建合约,合约地址是msg.sender以及nonce来计算的。在Ethereum/L1上面,创建多签合约0x4f3a的msg.sender就是GnosisSafe:ProxyFactory1.1.1的地址,黑客在Optimism/L2通过重放交易来创建于GnosisSafe:ProxyFactory1.1.1合约的主要目的就是为了保证在Optimism/L2上创建合约0x4f3a的msg.sender与在Ethereum/L1上一致,那么黑客可以很方便的通过智能合约调用createProxy函数来创建出地址是0x4f3a的合约。在该交易中创建过程如下所示:

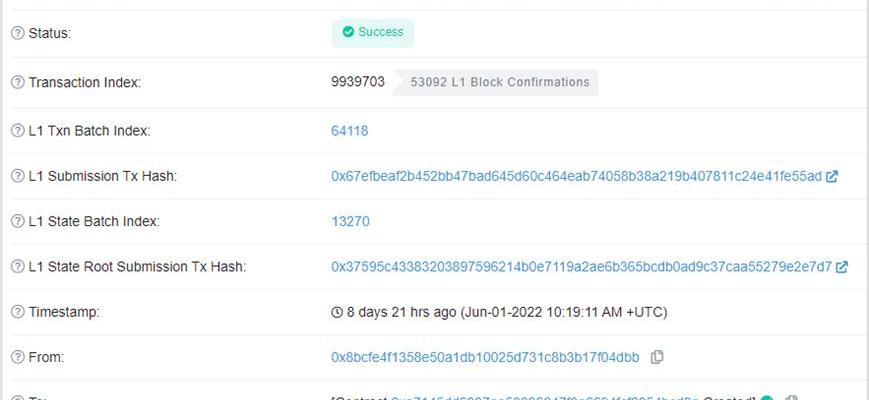

另外,合约0xe714的部署是在6月1日的以下交易中完成的:

txHash:0x69ee67800307ef7cb30ffa42d9f052290e81b3df6d3b7c29303007e33cd1c240

发起交易地址是0x8bcfe4f1358e50a1db10025d731c8b3b17f04dbb,这也是黑客所持有的地址。同时,这笔交易也是0x8bcf发起的第一笔交易,资金来源于Tornado:

整个过程从时间上看,

5月27日,Optimism地址0x2501向Optimism/L2上的0x4f3a地址转账2000万OP,0x4f3a地址在Ethereum/L1上是Wintermute的多签合约地址,但此时在Optimism/L2上面并没有部署合约;

6月1日,黑客地址0x8bcf部署合约0xe714。

6月5日,黑客通过重放Ethereum/L1上的交易创建了GnosisSafe:ProxyFactory1.1.1合约,其地址与Ethereum/L1上一样;然后地址0x60b2通过合约0xe714部署了多签合约0x4f3a,合约所有权归黑客所有,因此5月27日转入的2000万OP被黑客盗取。

6月5日,多签合约0x4f3a在接收到2000万OP后,将100万OP转账给黑客地址0x60b2,然后将100万OP兑换成了720.7Ether。

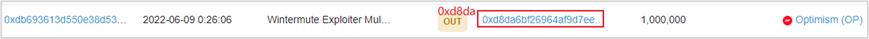

6月9日,合约0x4f3a将其中的100万OP转账给了账户地址0xd8da,

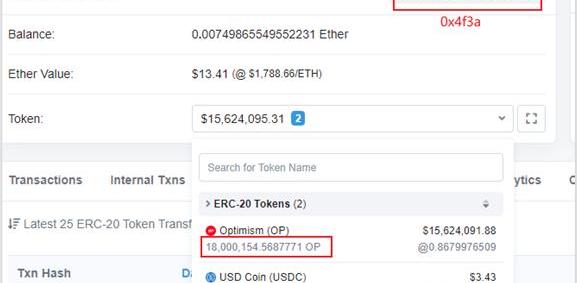

其他的1800万OP仍然在合约0x4f3a中。

二、安全建议

引发本次安全事件的根本原因是交易重放、Solidity旧版本漏洞以及主链和侧链交易签名验证等综合因素,并不是因为项目方合约代码存在漏洞。

另外,针对本次事件,项目方反应不及时、对合约管理不严格等也给了黑客可乘之机;从攻击时间线和攻击准备上看,也不排除OP内部有内鬼串通作案的可能。

Web2.0改变了我们的生活,这是公众有目共睹的。但与此同时,我们也越来越感受到建立在中心化服务上的应用程序,正在蚕食用户的数据、价值与劳动,并且使用户逐渐沦为数字劳工.

头条 ▌美联储:某些稳定币暴跌及加密货币近期表现表明加密市场结构的脆弱性6月17日消息,美联储在其货币政策报告中指出,某些稳定币暴跌及加密市场近期表现,表明了加密市场结构的脆弱性.

Consensus2022是业内盛会,目前正在德克萨斯州奥斯汀举行,金色财经将整嘉宾观点于此文,并持续更新.

这篇文章着眼于以太坊的Layer2Rollup宇宙(仅包括Securedrollup),会从简单易懂的核心概念与机制设计出发,探讨目前Rollup的好与坏,畅想它们未来在去中心化,进一步扩容.

21:00-7:00关键词:Meta、美国FBI、DCGCEO、Genesis、CZ1.Meta正在与Balenciaga、Prada和TomBrown合作推出数字时尚市场;2.

译者注:本文通过列举现实世界中货币挂钩历史的失败案例,科普了加密货币稳定币的类型,进一步分析探讨稳定币尤其算法稳定币的风险所在。文章内容仅代表作者观点,译文不构成投资建议.